By Lerpong Intaraworrapath | 29th July 2022

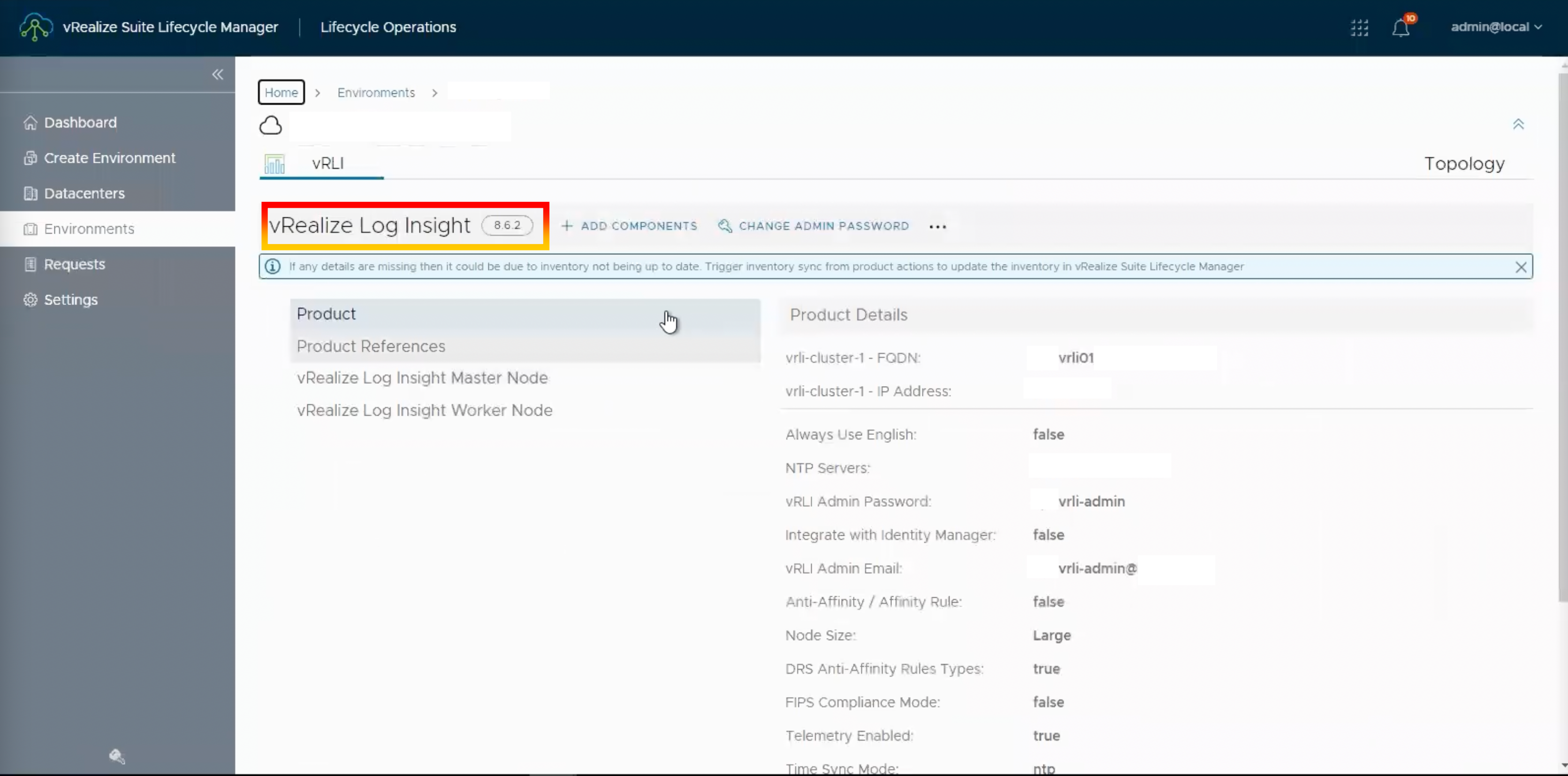

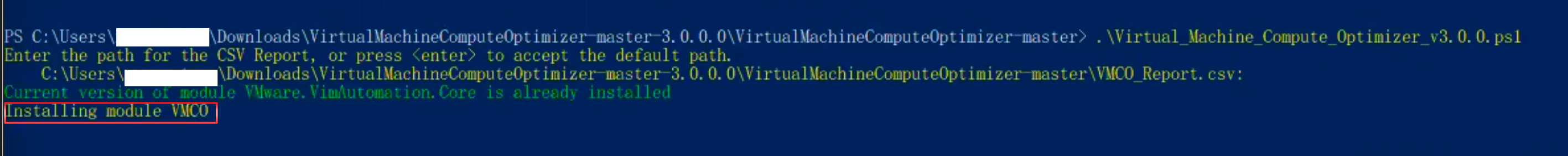

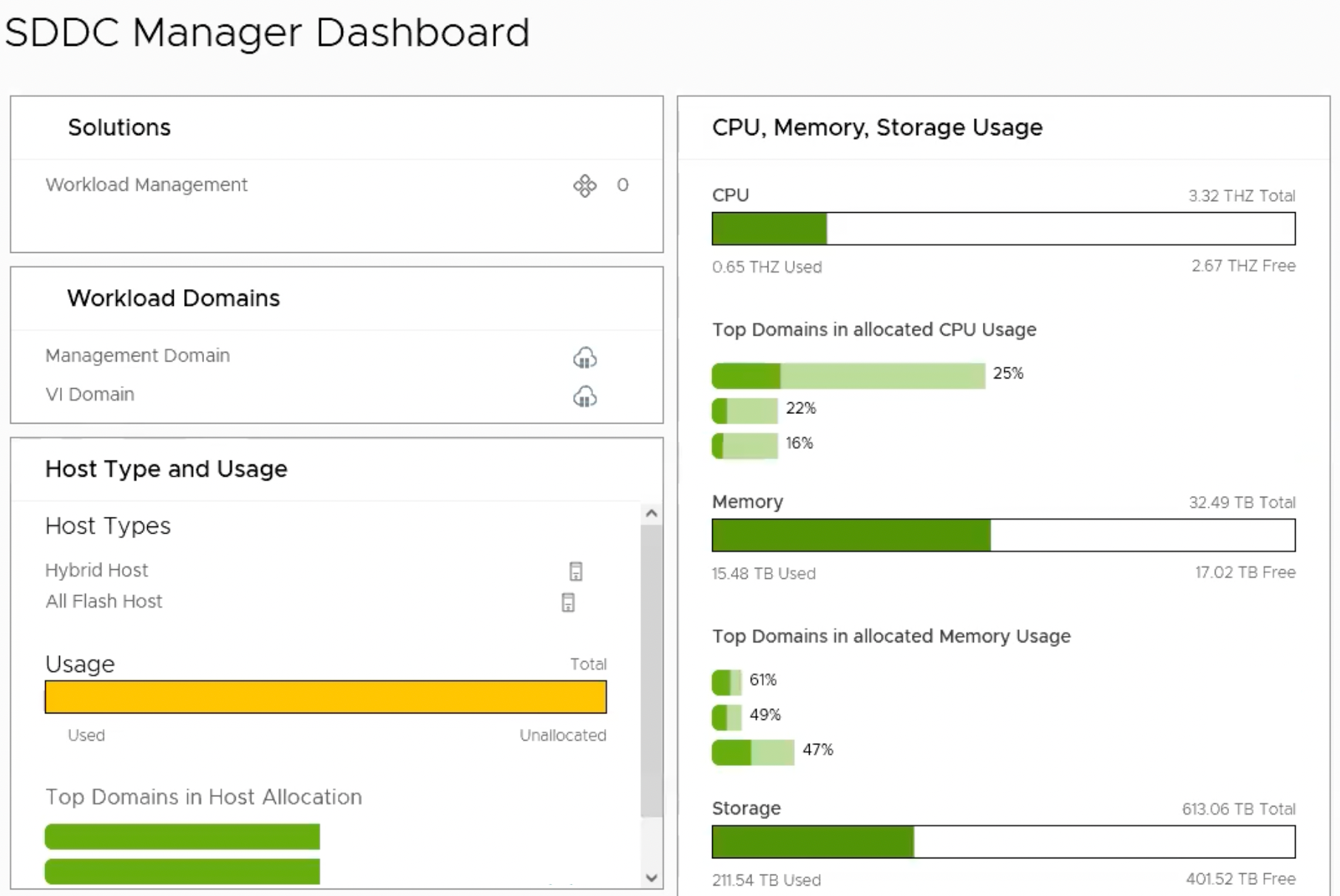

We intend to upgrade VMware Cloud Foundation (VCF) from 4.2.1 to 4.4.1.

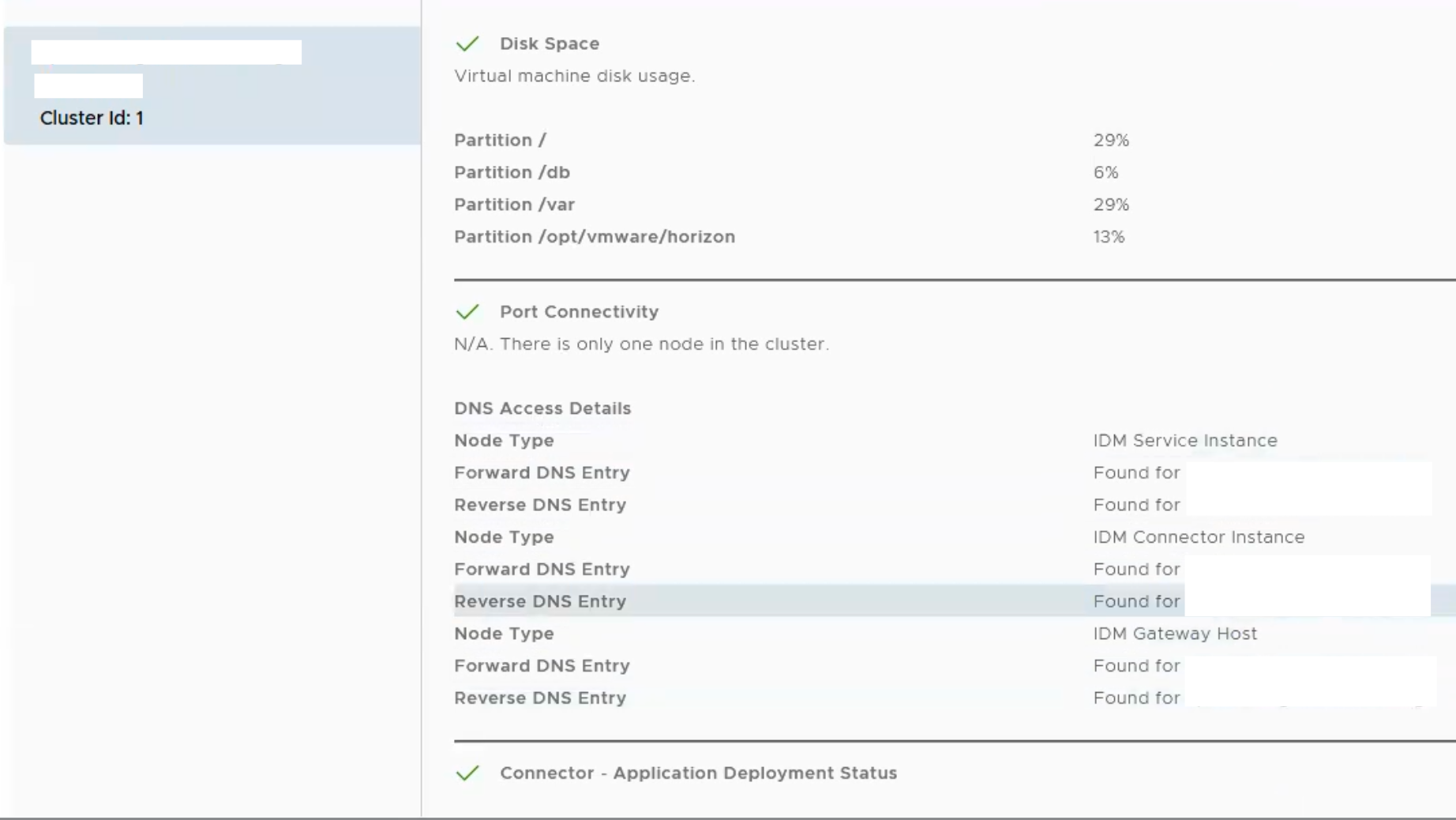

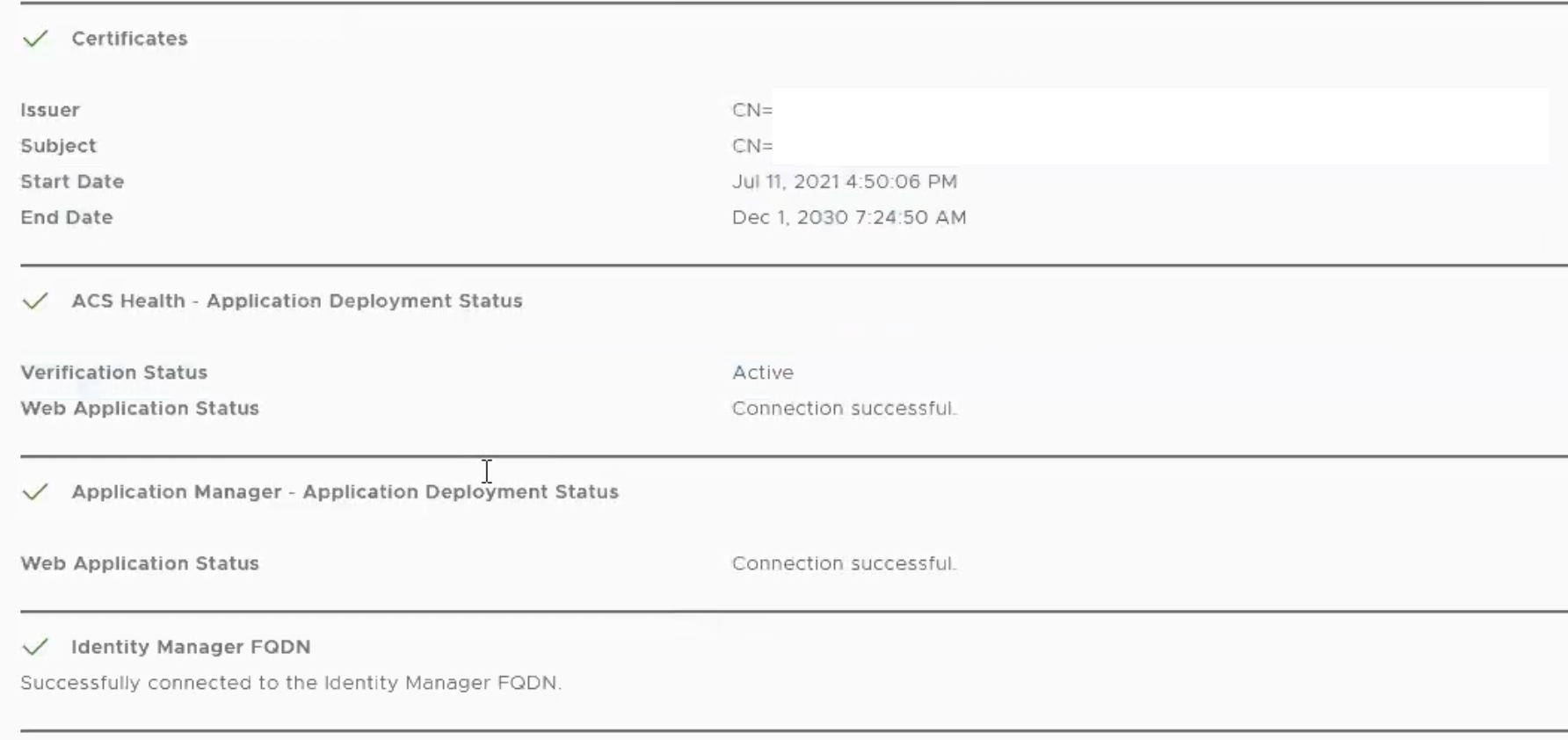

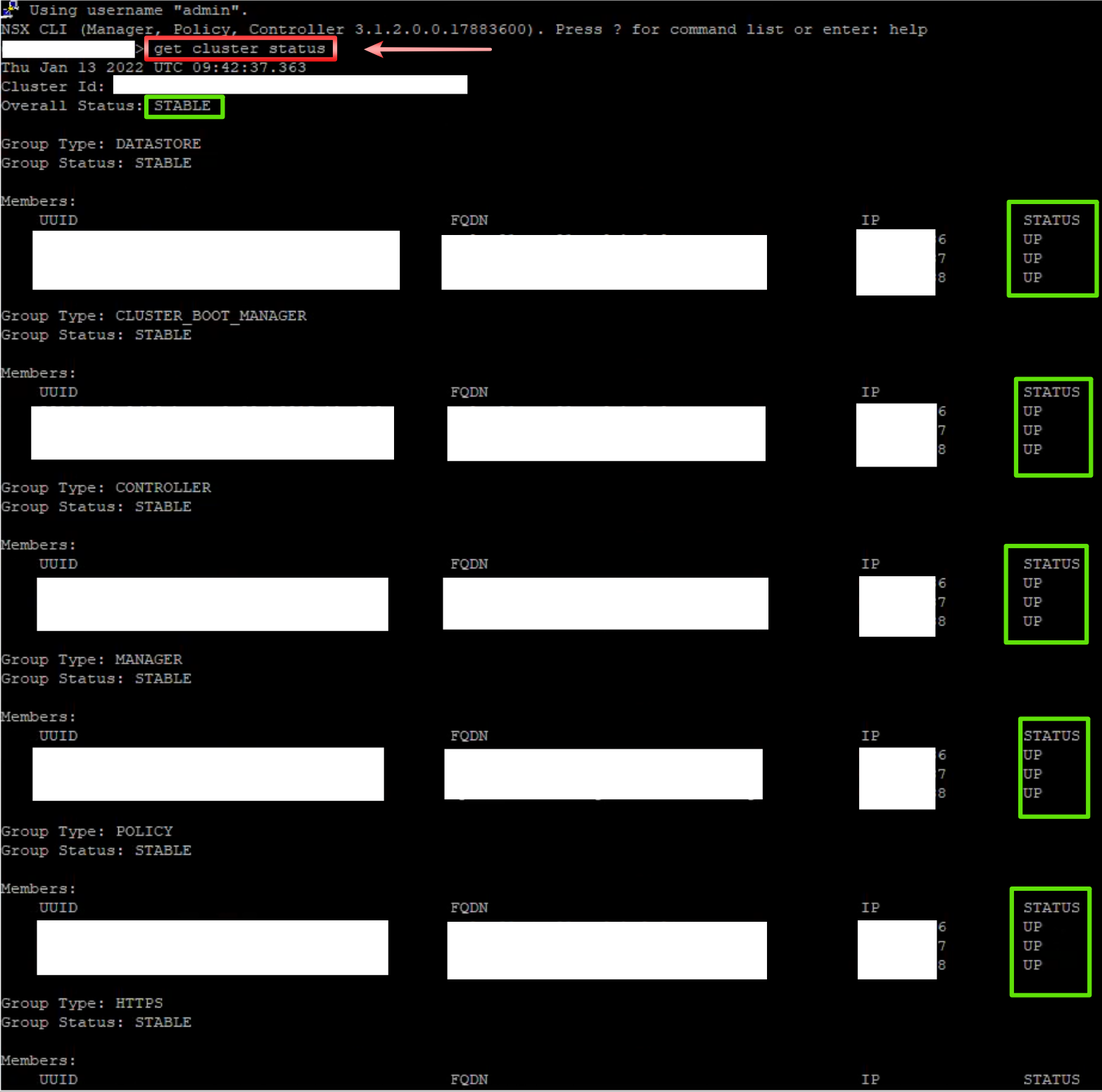

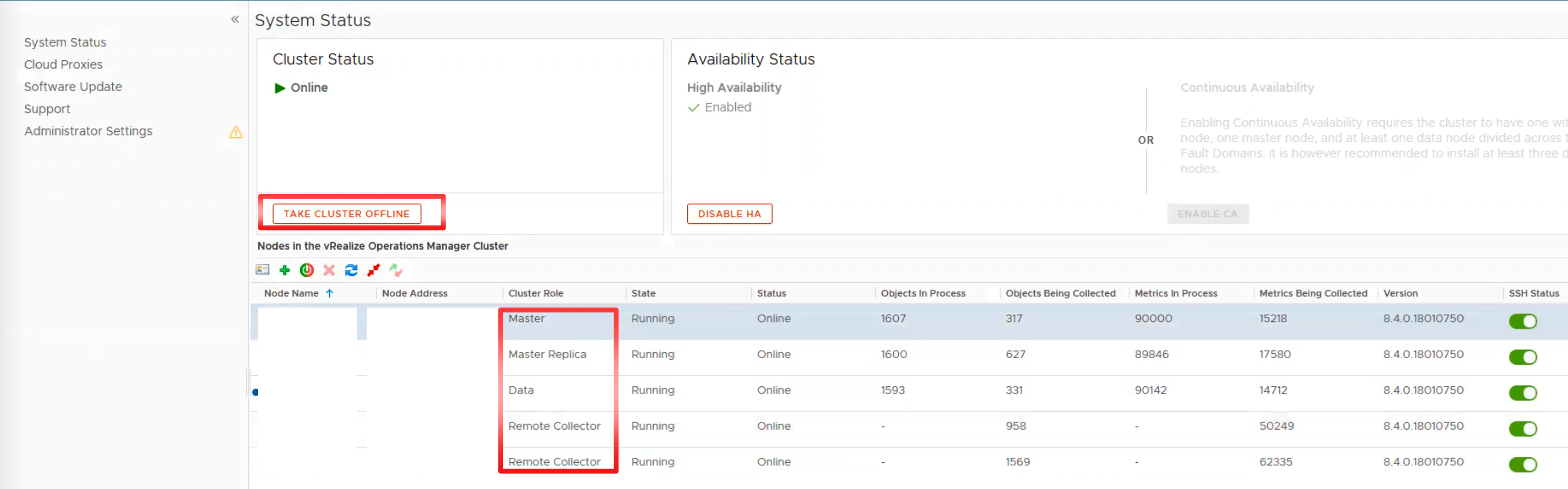

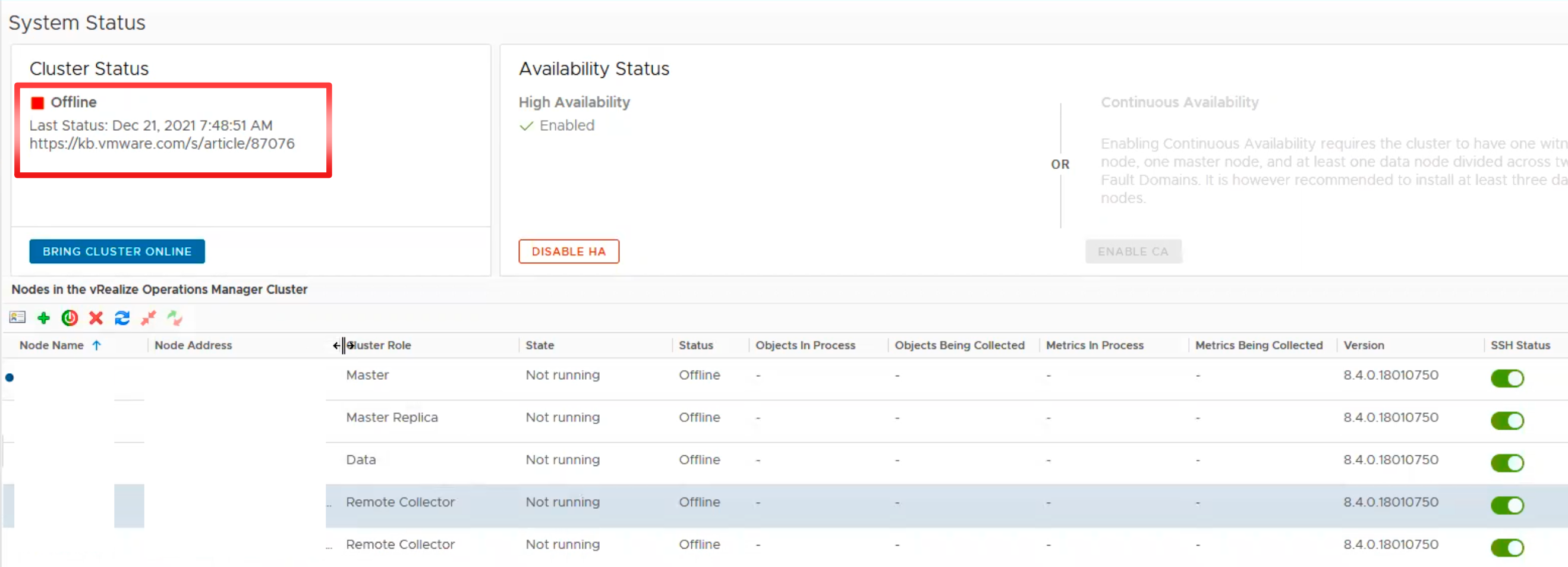

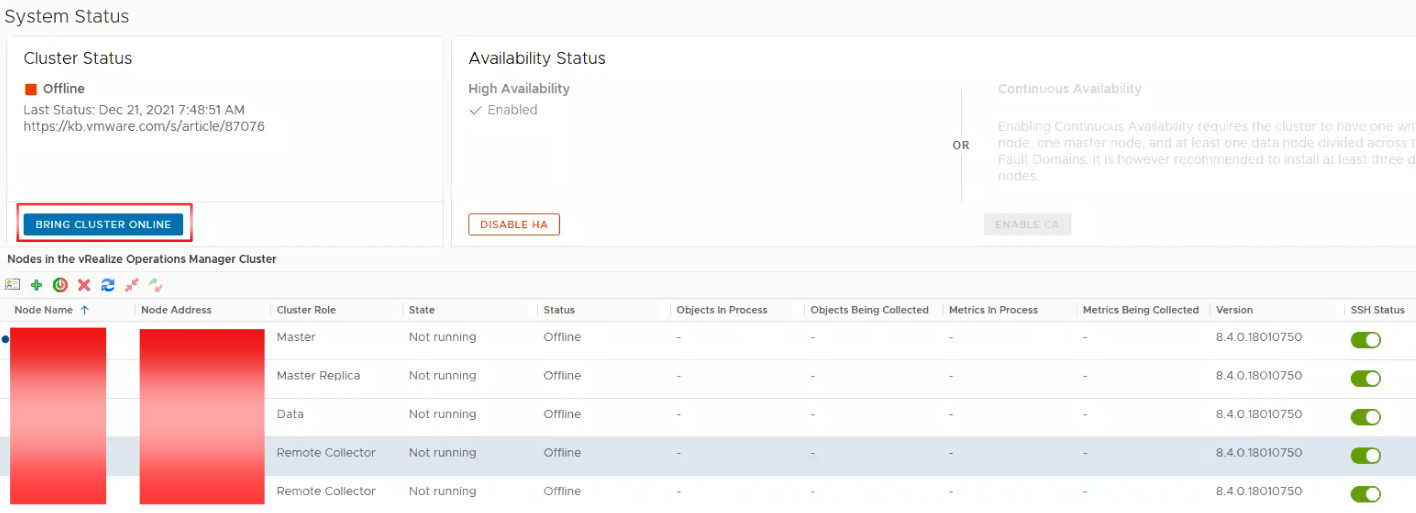

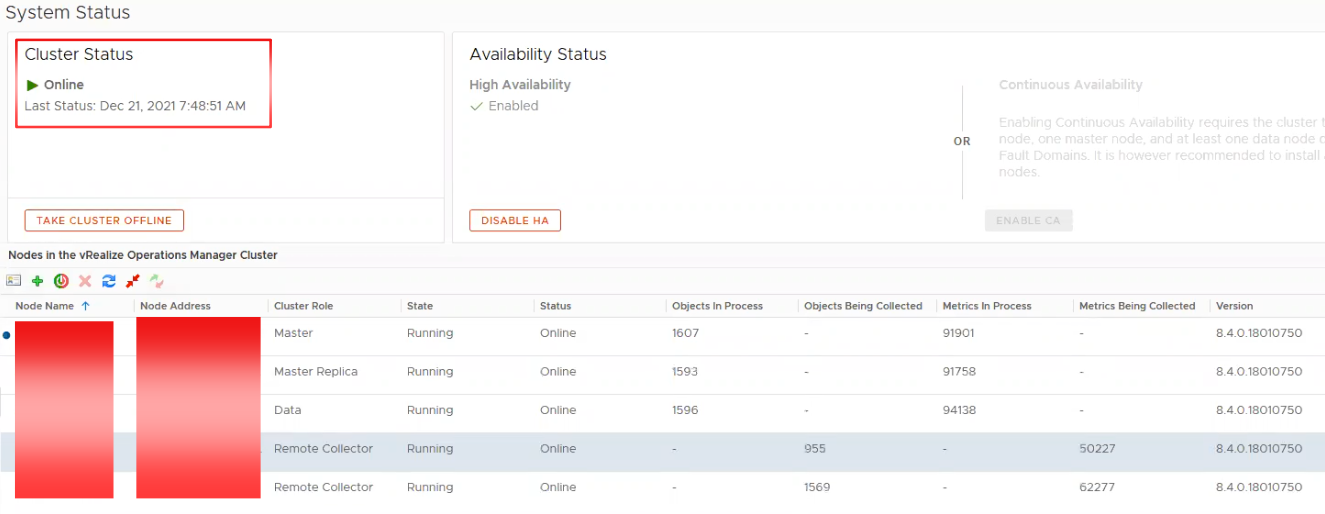

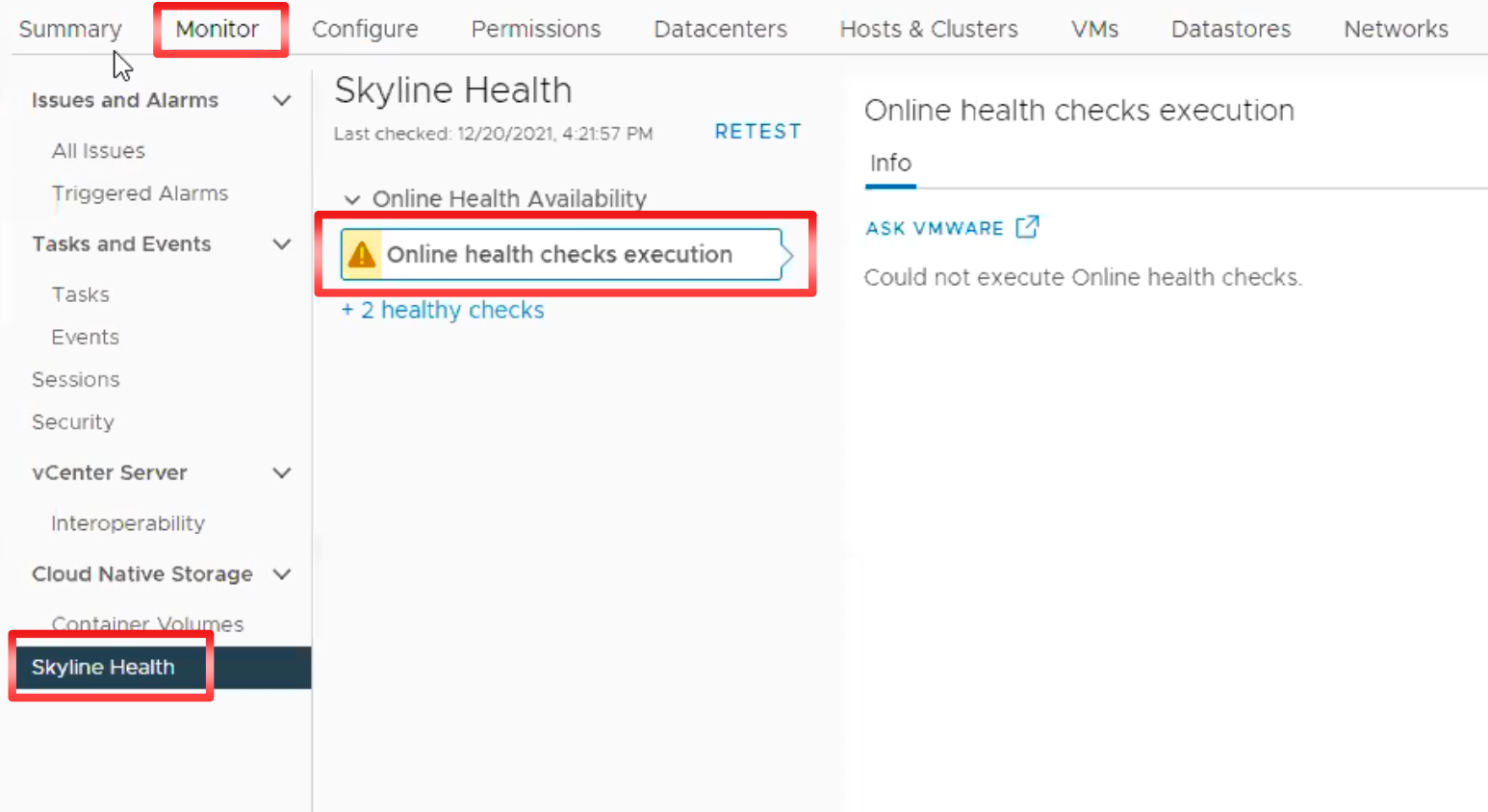

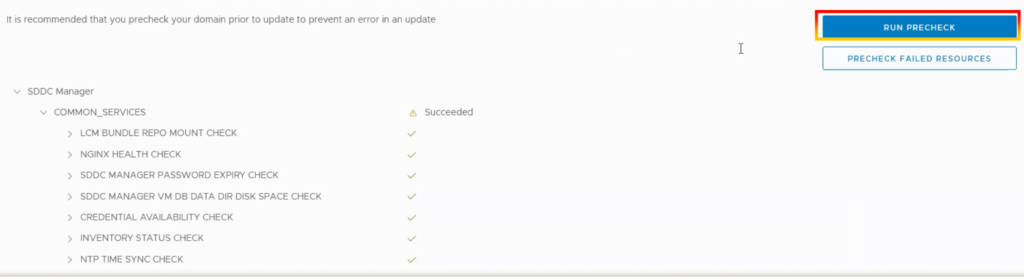

Before upgrading VCF, we must do a pre-check on all VCF components.

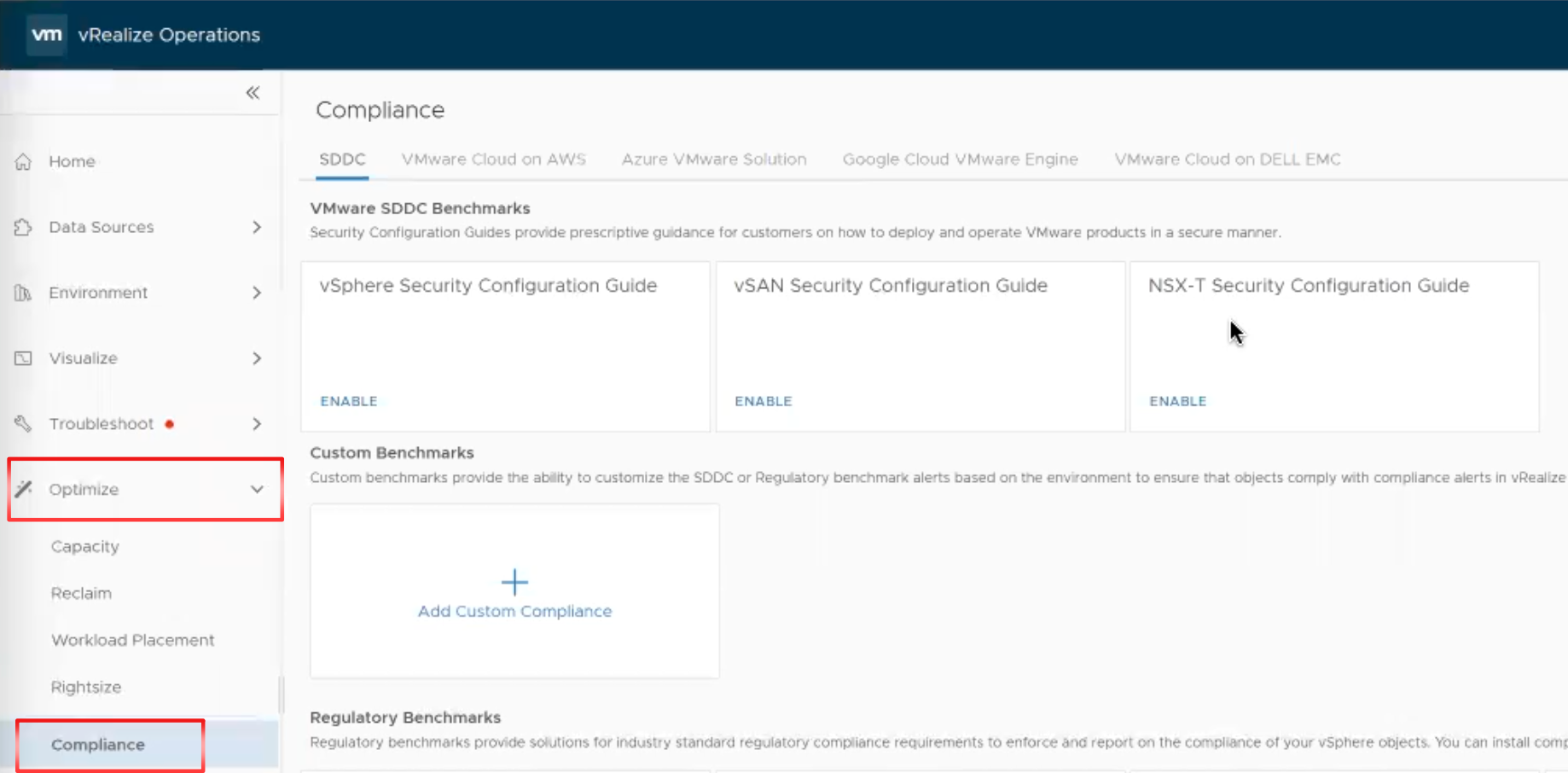

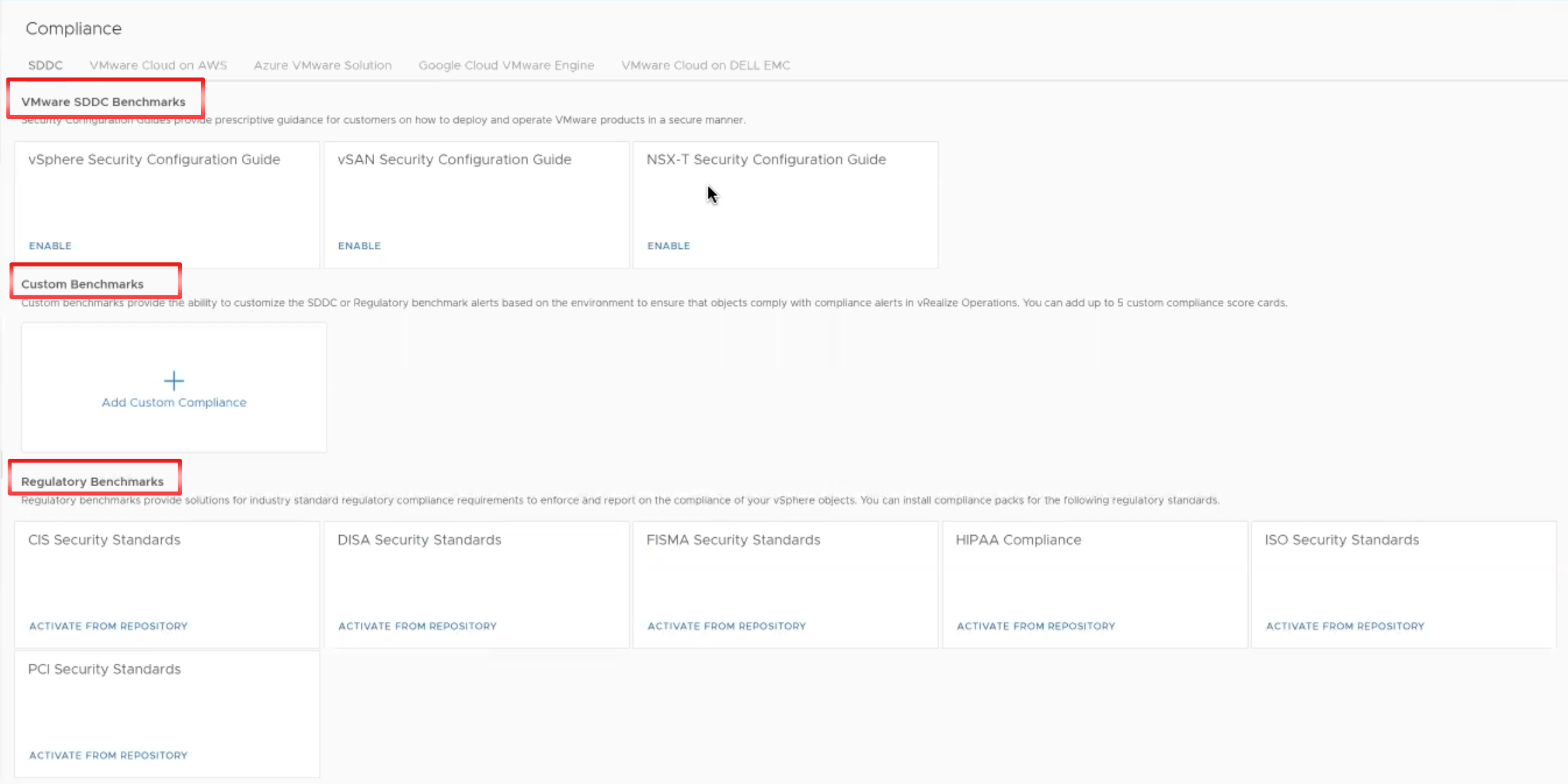

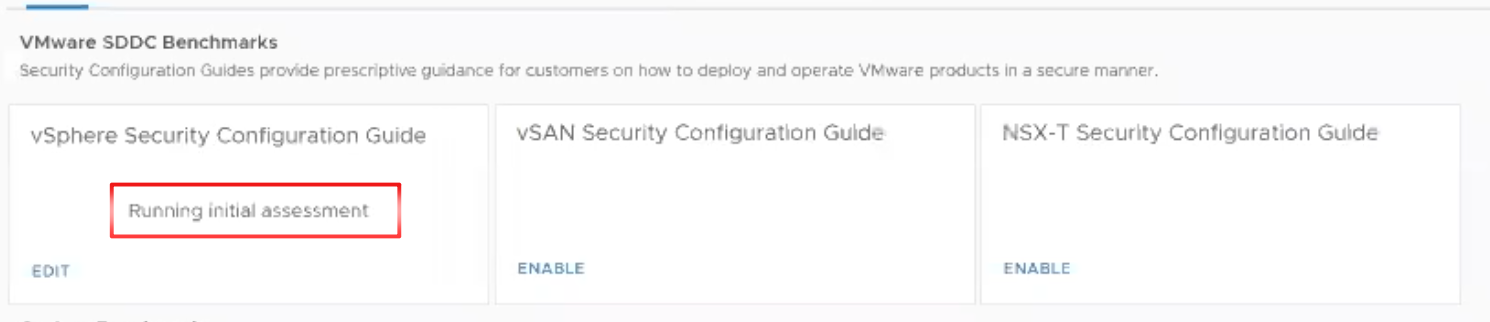

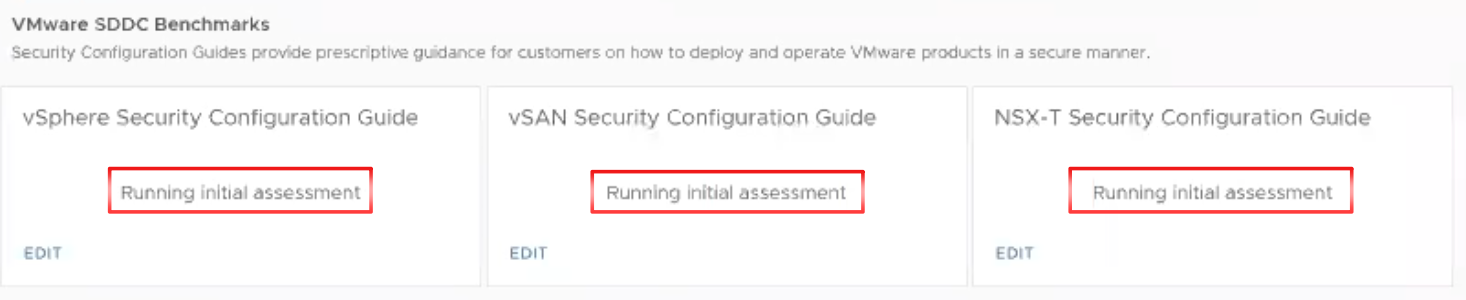

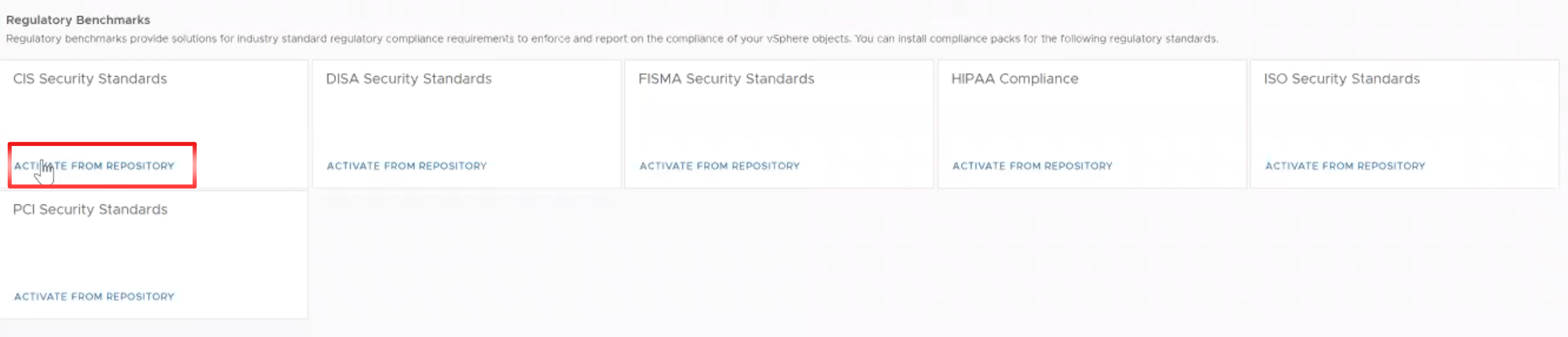

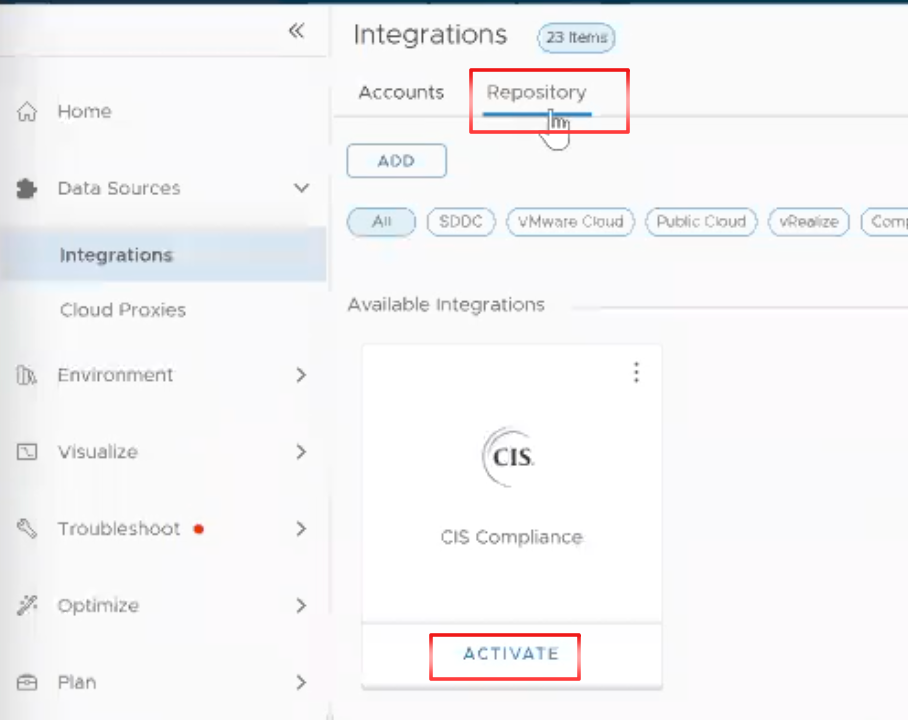

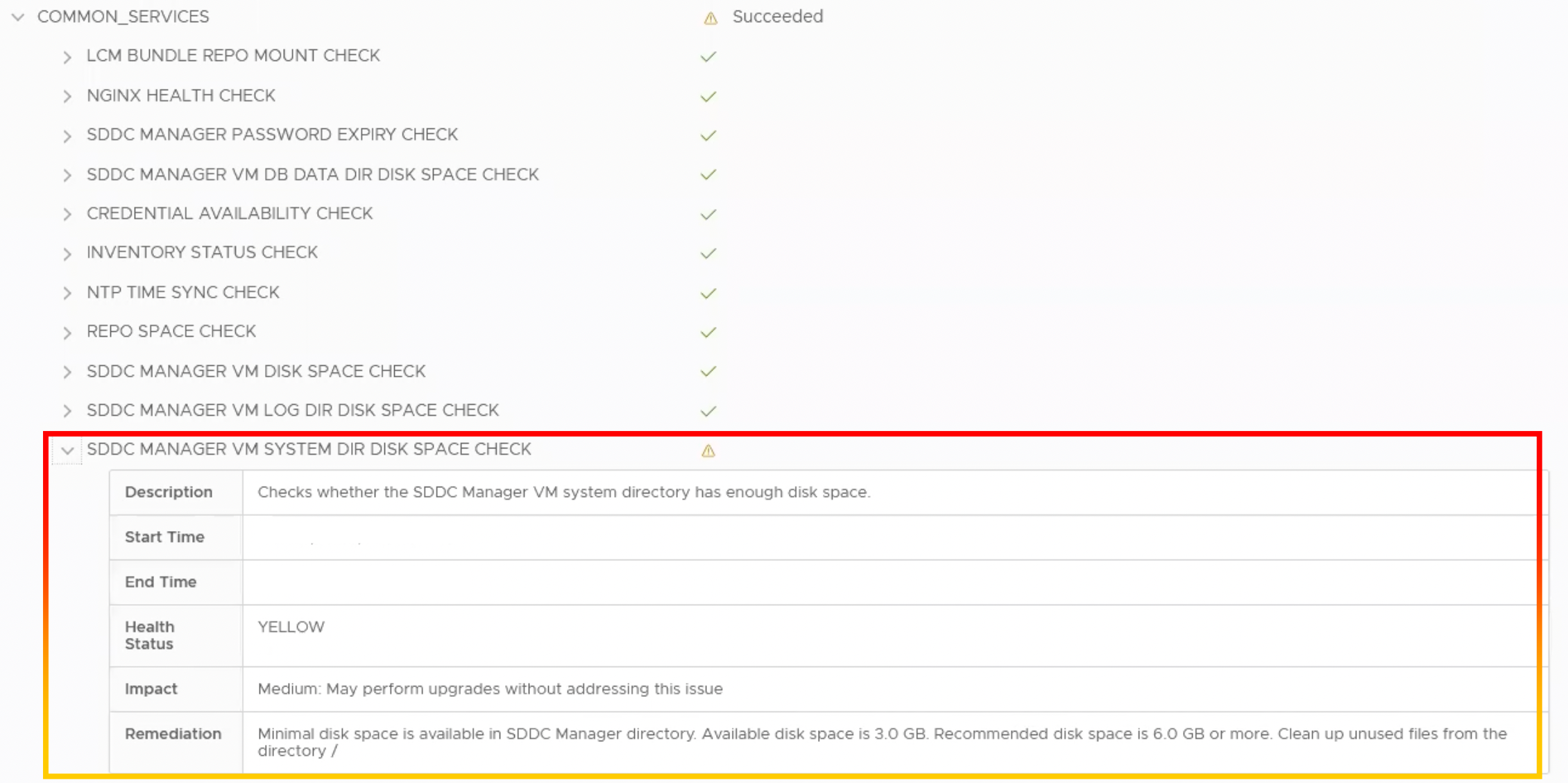

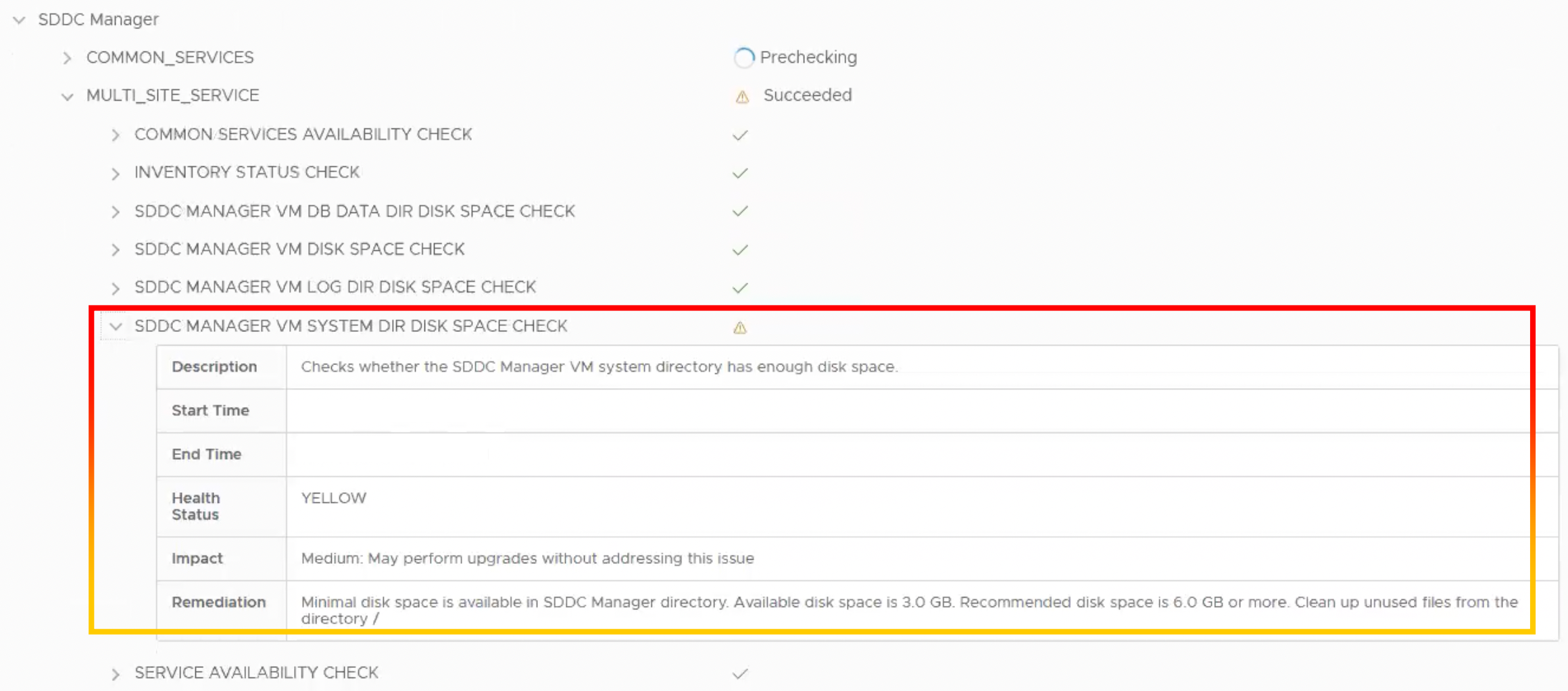

The pre-check begins with the SDDC manager.

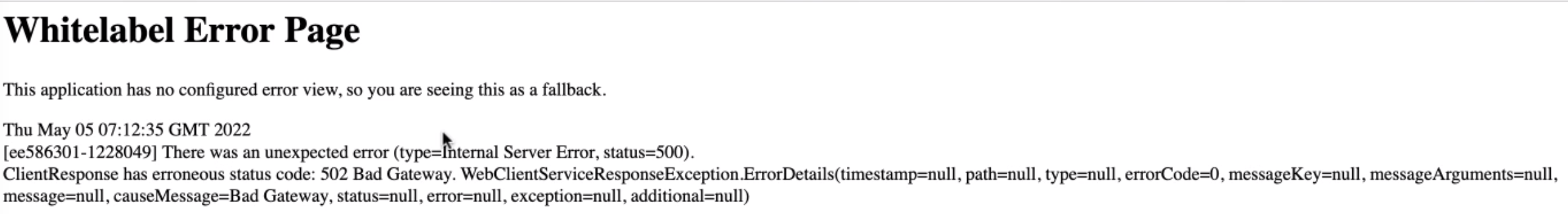

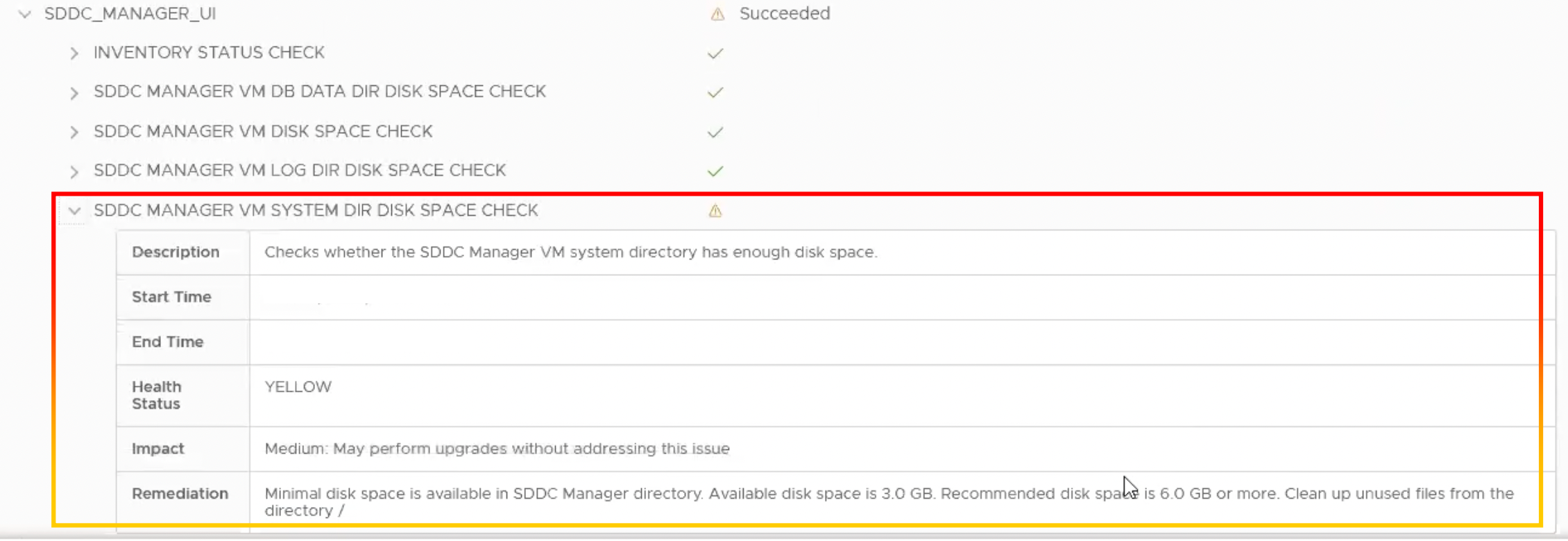

We noticed the warning “Checks whether the SDDC Manager VM system directory has enough disk space” during the SDDC manager pre-check.

| Description | Checks whether the SDDC Manager VM system directory has enough disk space |

| Start Time | xx/xx/xx |

| End Time | xx/xx/xx |

| Health Status | YELLOW |

| Impact | Medium: May perform upgrades without addressing the issues |

| Remediation | Minimal disk space is available in SDDC Manager directory Available disk space is 3.0 GB. Recommended disk space is 6.0 GB or more. Clean up unused files from the directory / |

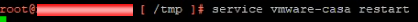

COMMON_SERVICES

MULTI_SITE_SERVICE

SDDC_MANAGER_UI

Steps to resolving these issues

The steps following do not require a reboot or restart of any SDDC Manager services.

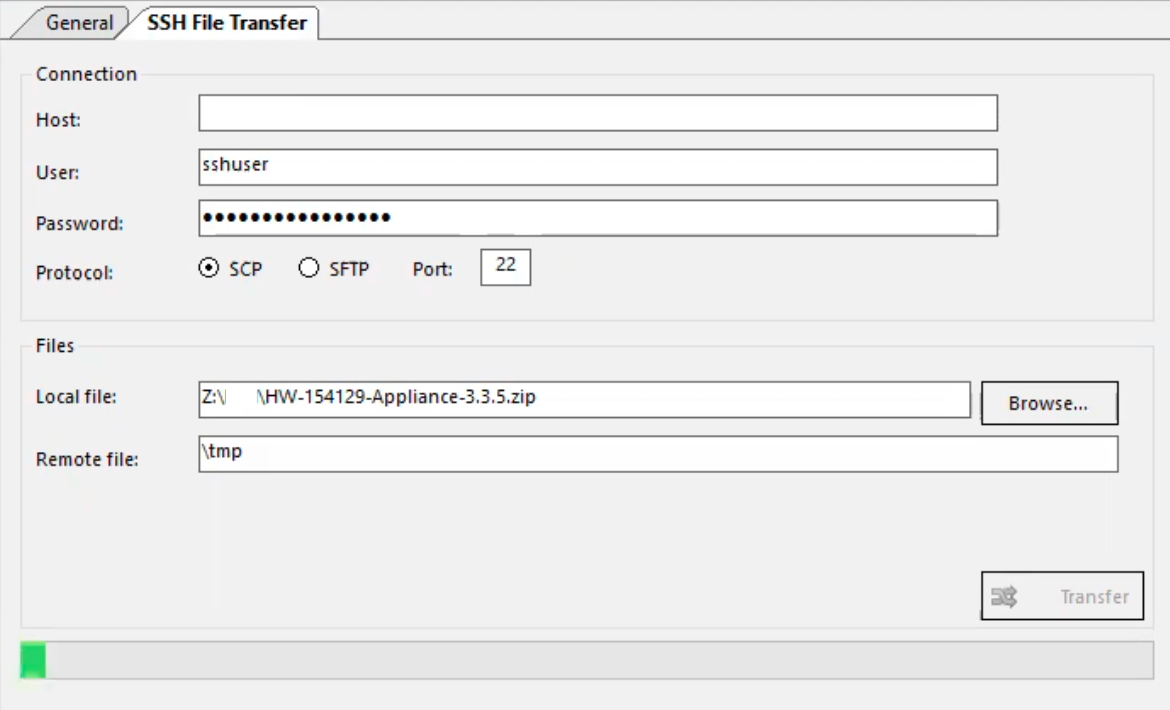

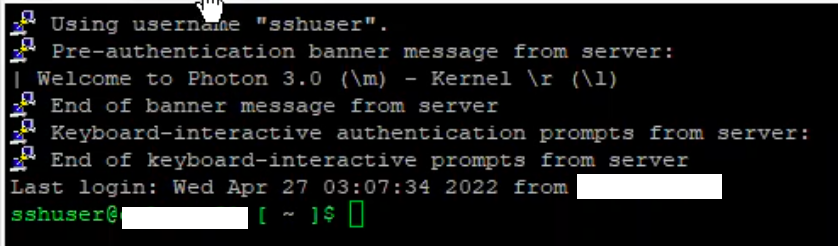

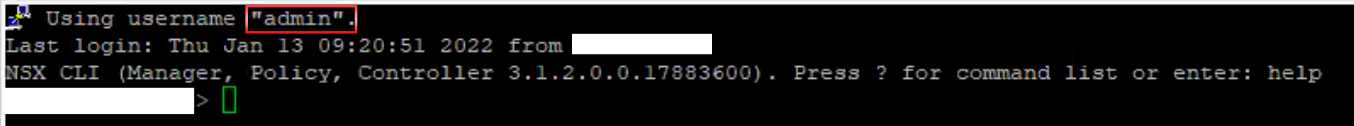

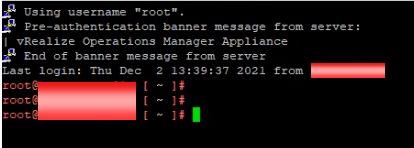

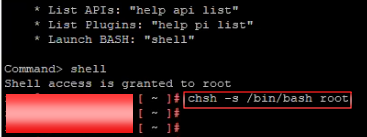

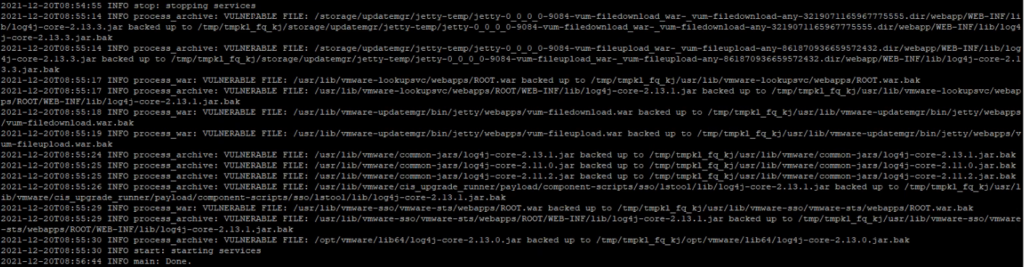

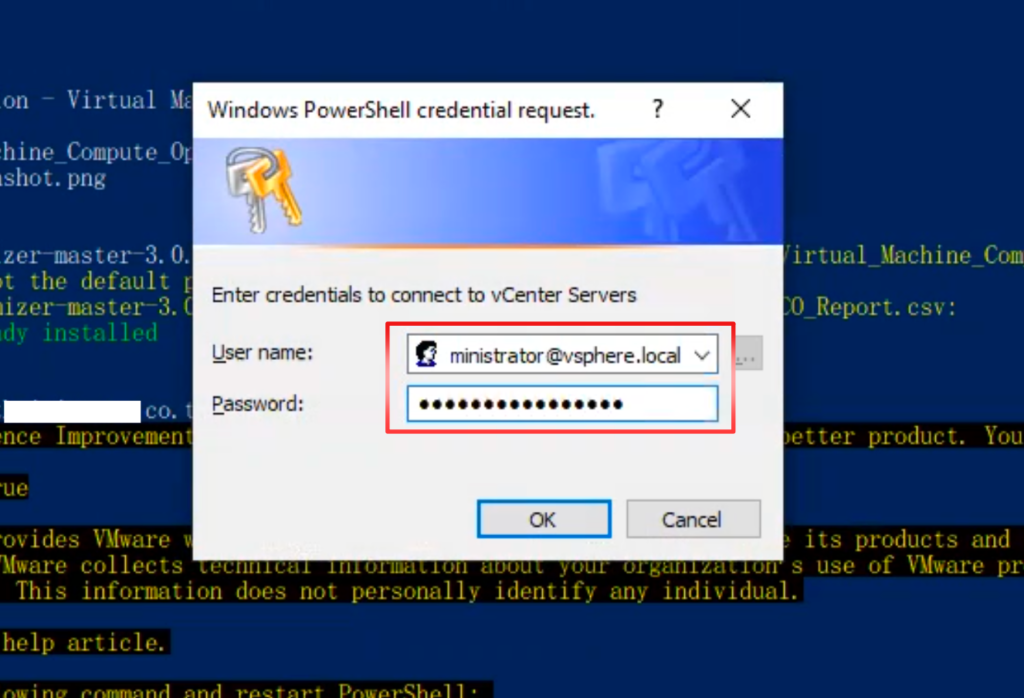

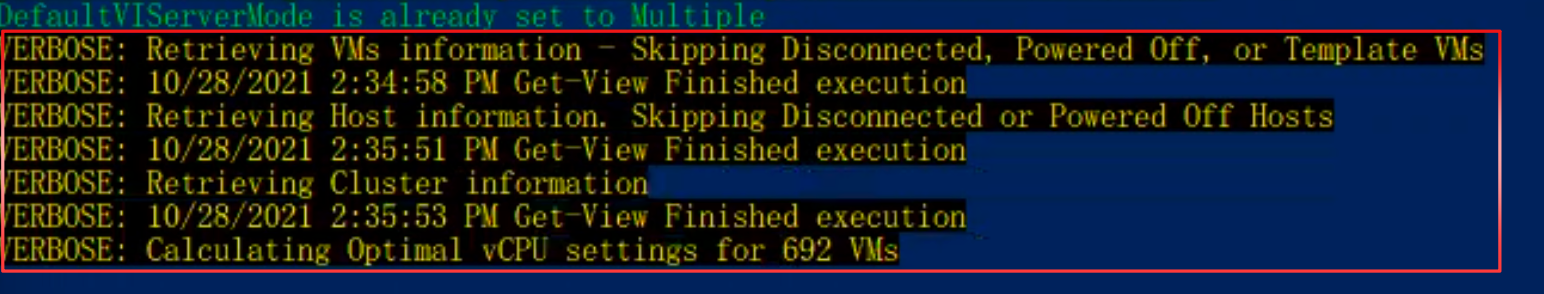

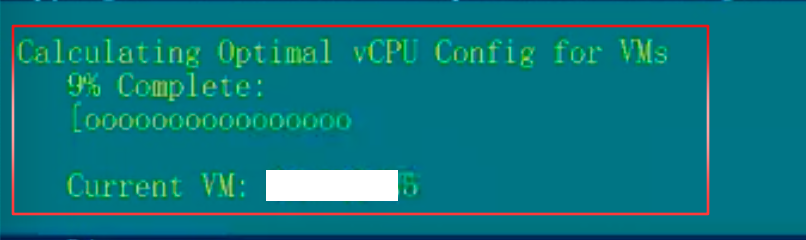

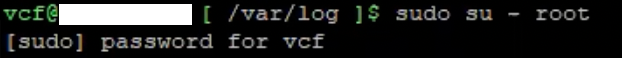

1.SSH into the SDDC Manager as the VCF user.

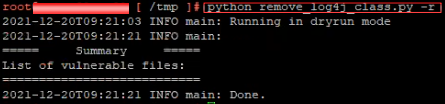

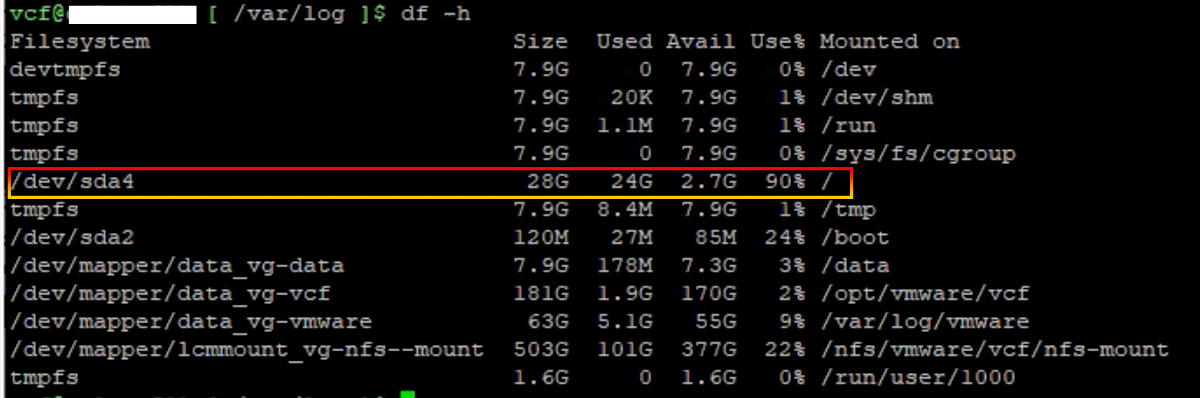

2.To display space, we navigate to /var/log and use the “df -h” command. We discovered a path. Use 90% Avail 2.7G for /dev/sda4.

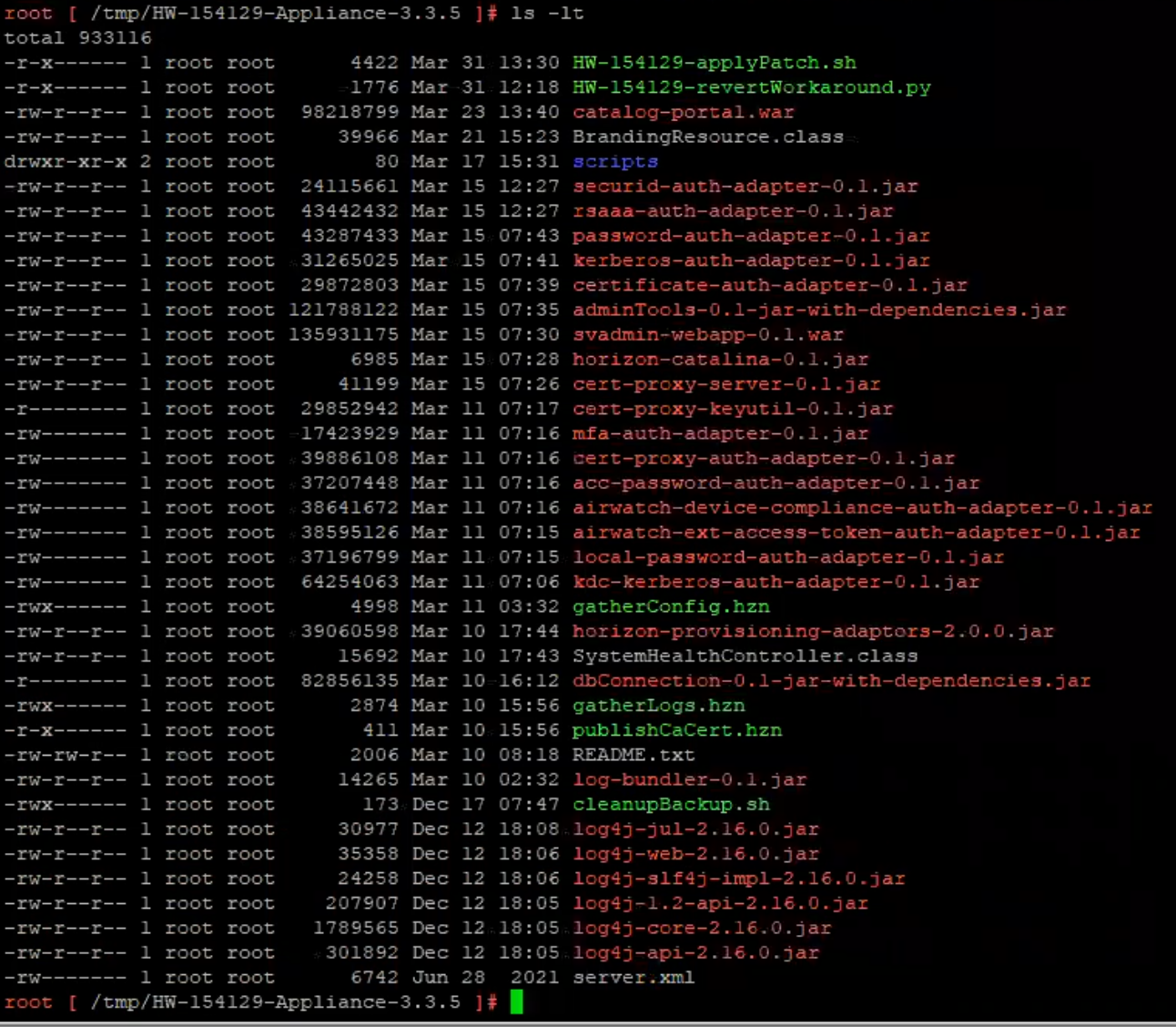

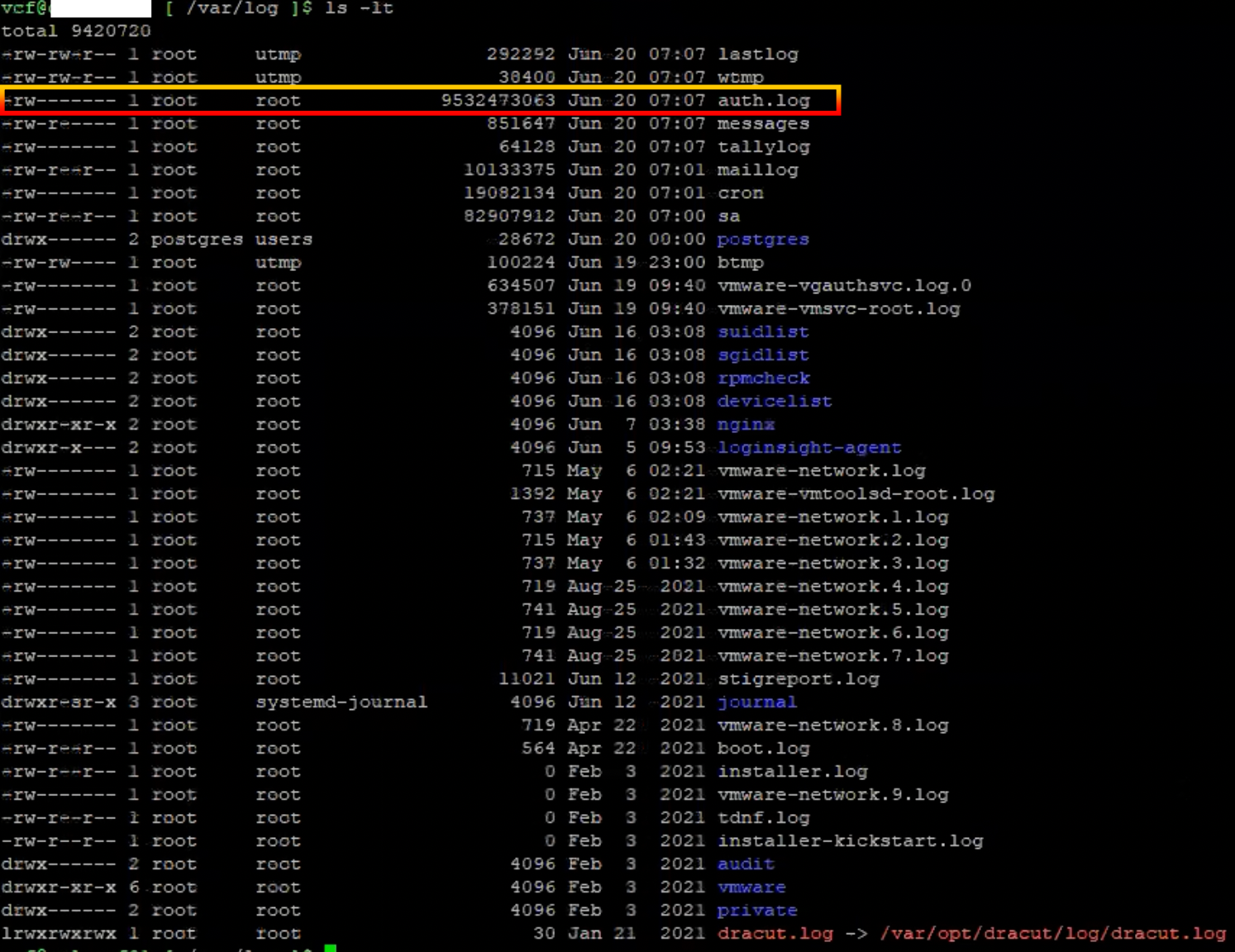

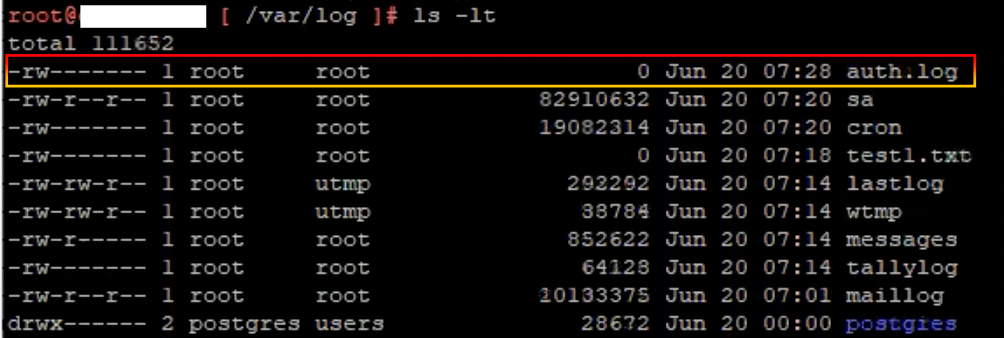

3.We used the command “ls -lt” to list in long format and sort by time and date. The file size of “auth.log” was 9.5GB.

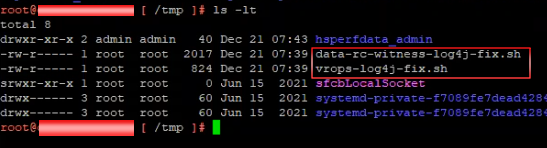

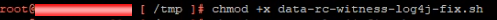

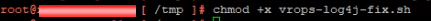

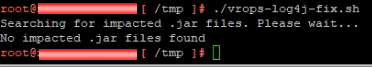

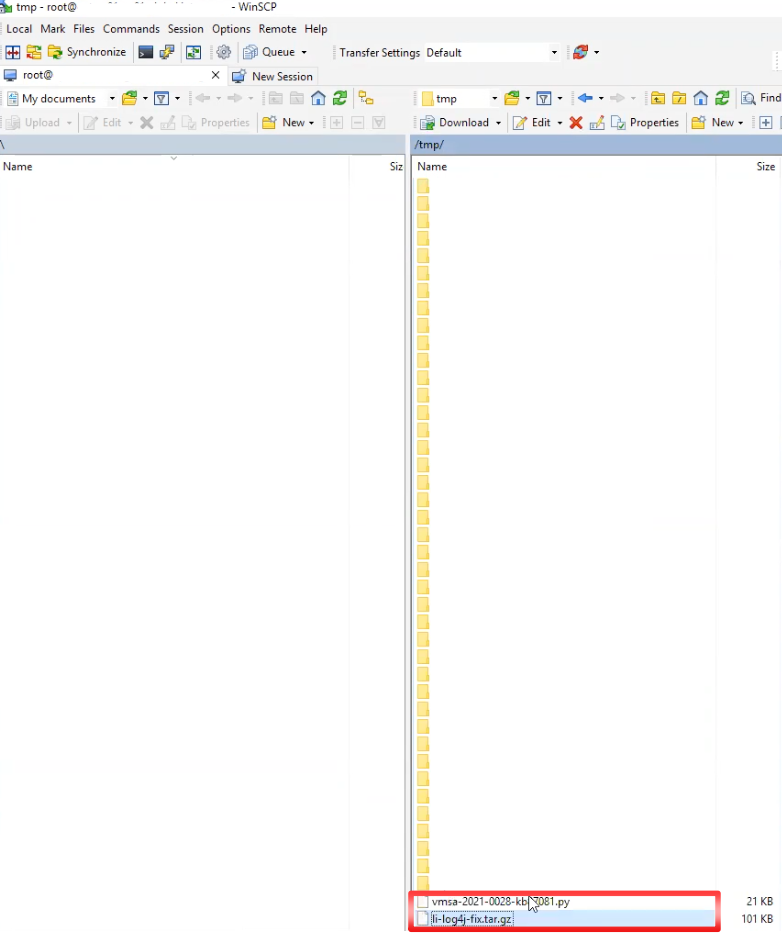

4.To resolve this issue, we followed the blogs https://vinsanity.uk/2021/10/21/failed-pre-check-in-sddc-manager-error-disk-space-on-sddc-manager-vm-is-less-than-required/, but I will demonstrate for the specifics.

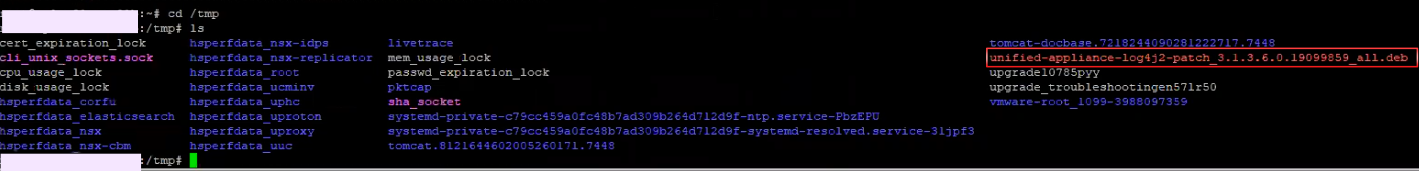

5.We must verify the file size in the audit log path.

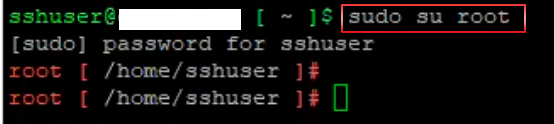

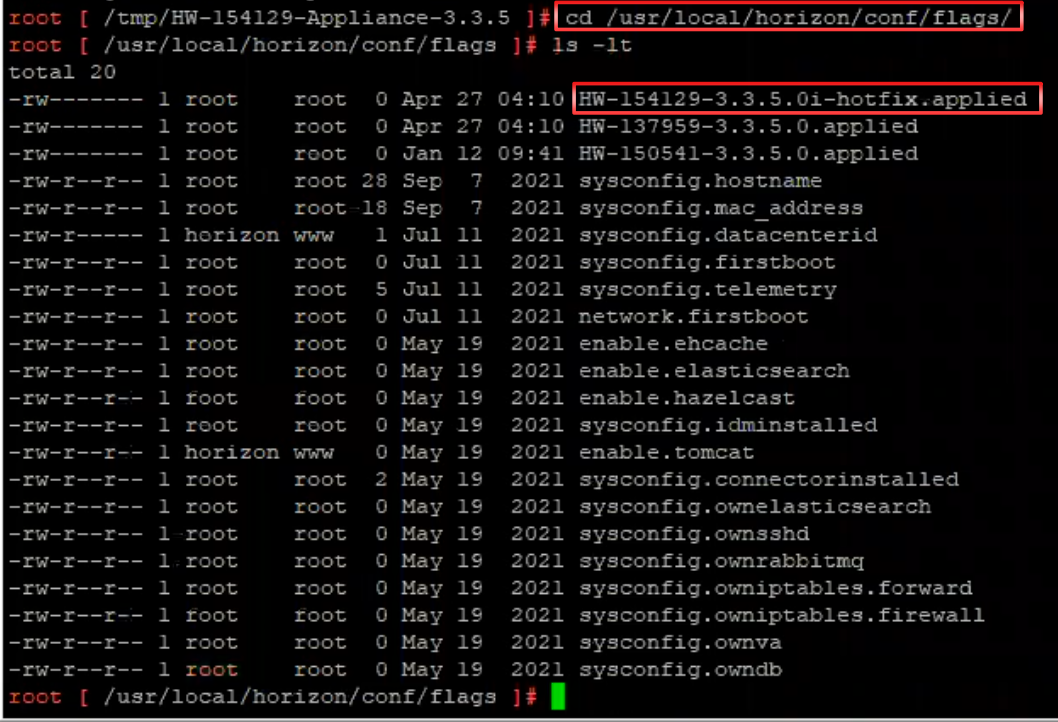

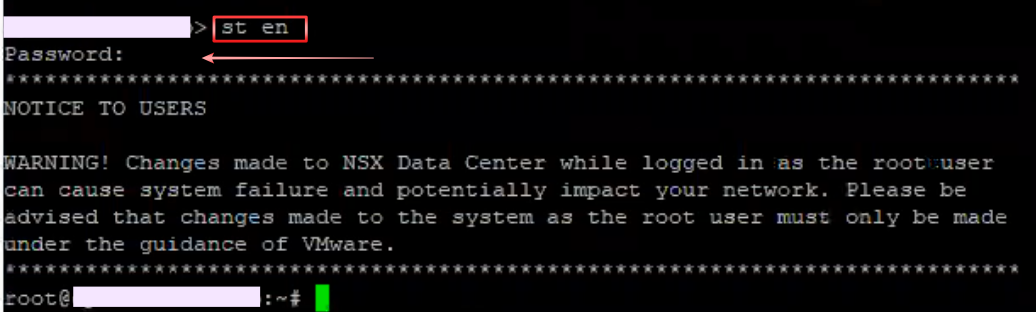

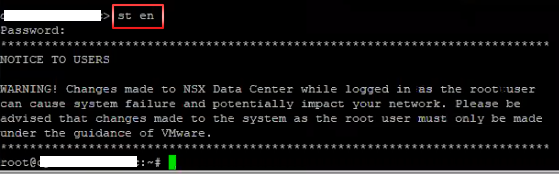

6.Log in as the root user.

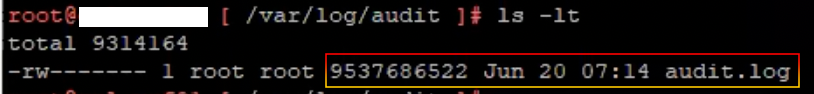

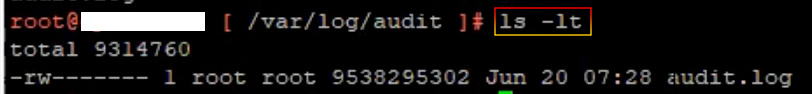

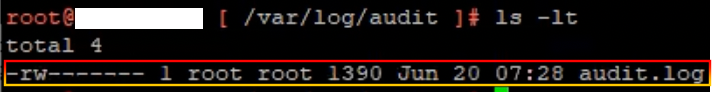

7.Verify the file size of the audit log file. The file size of “audit.log” was 9.5GB.

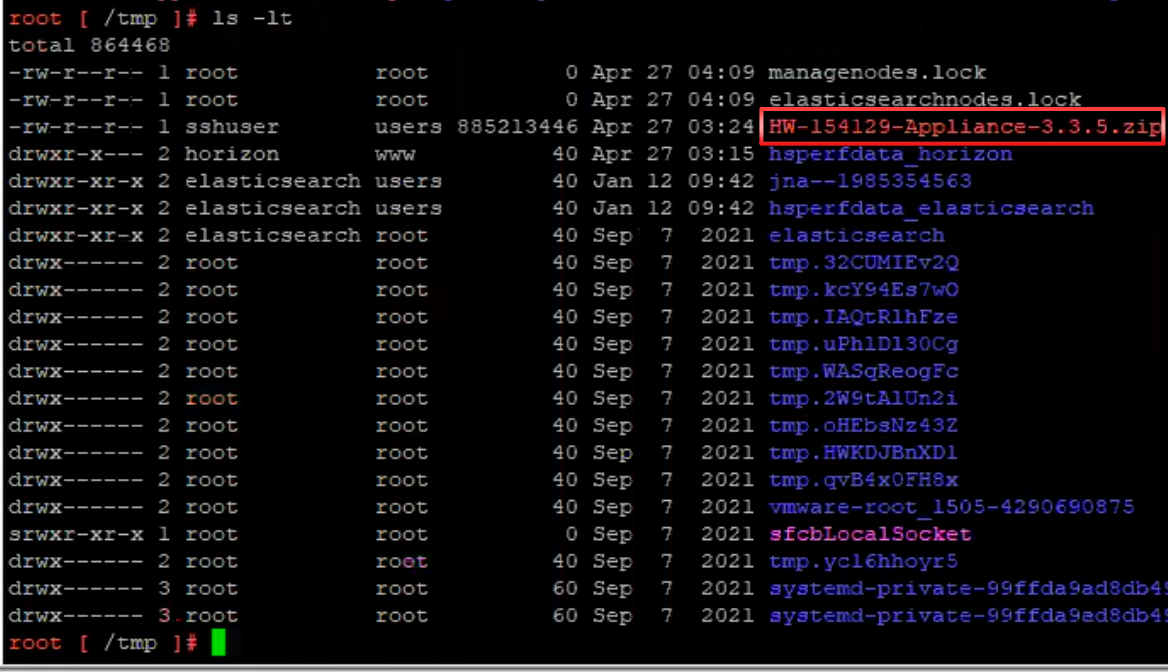

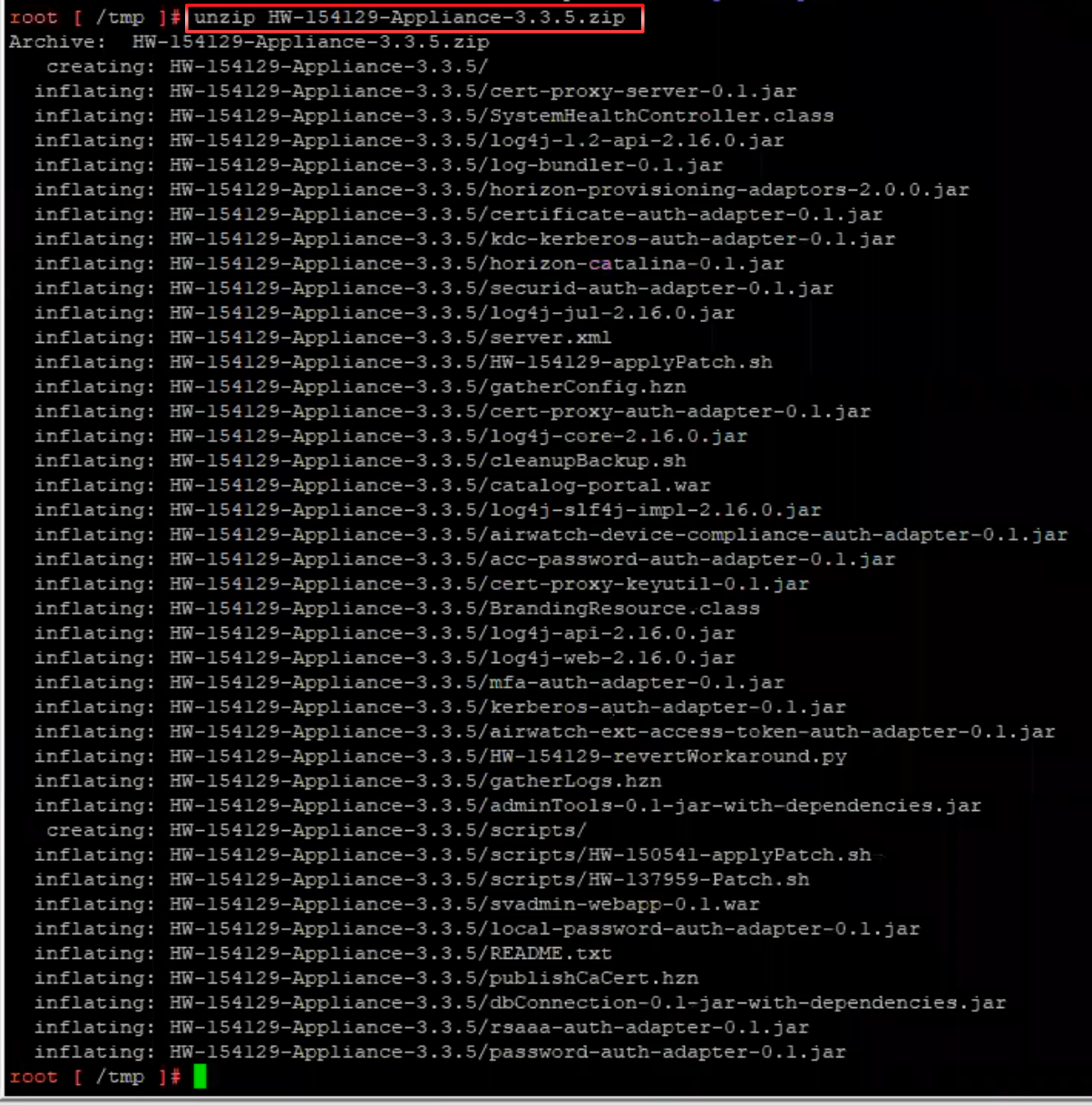

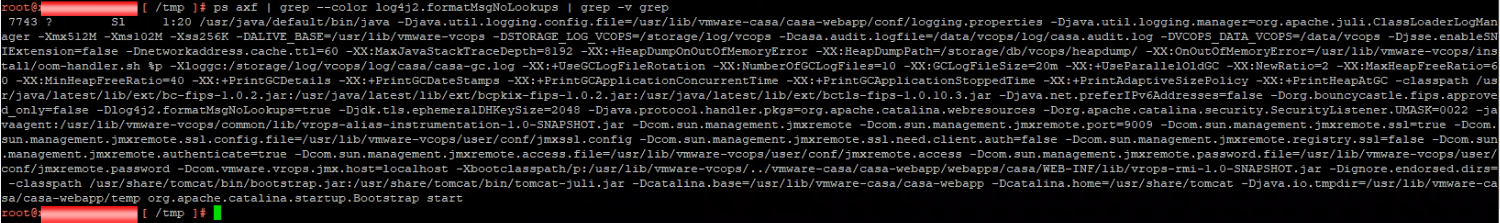

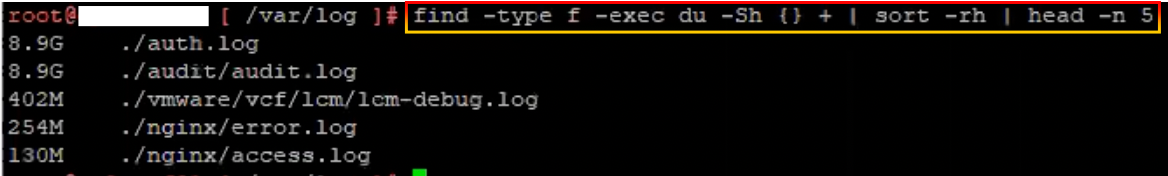

8.To identify and sort the large 5 files, use the command “find -type f -exec du -Sh {} + | sort -rh | head -n 5“.

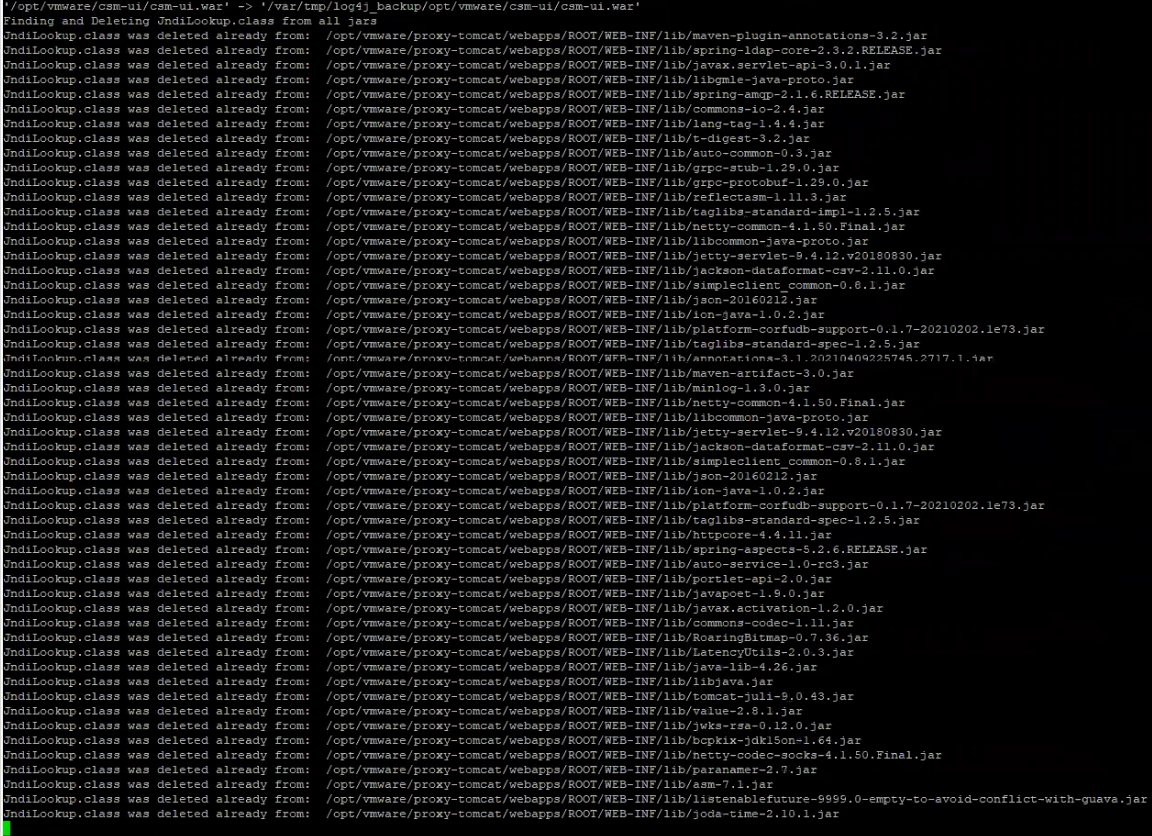

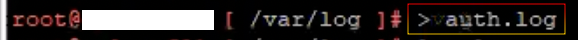

9. To clear the size of the auth.log file, use the command “> auth.log.“.

10.Verify the file size. Using the command “ls -lt,” we confirmed that the size of auth.log had been reduced.

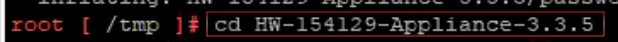

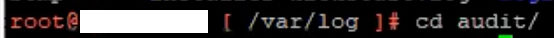

11.Navigate to the audit path “cd audit“.

12.Verify the file size in the audit path “ls -lt“.

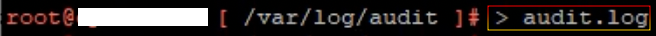

13.To clear the size of the audit.log file, use the command “> audit.log.“

14.Verify the file size. Using the command “ls -lt,” we confirmed that the size of audit.log had been reduced.

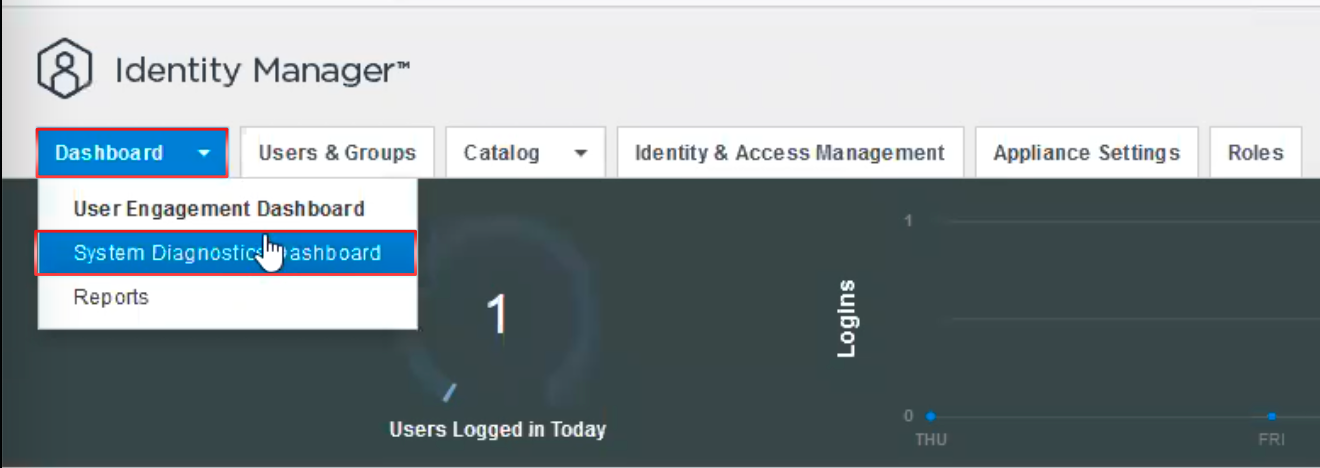

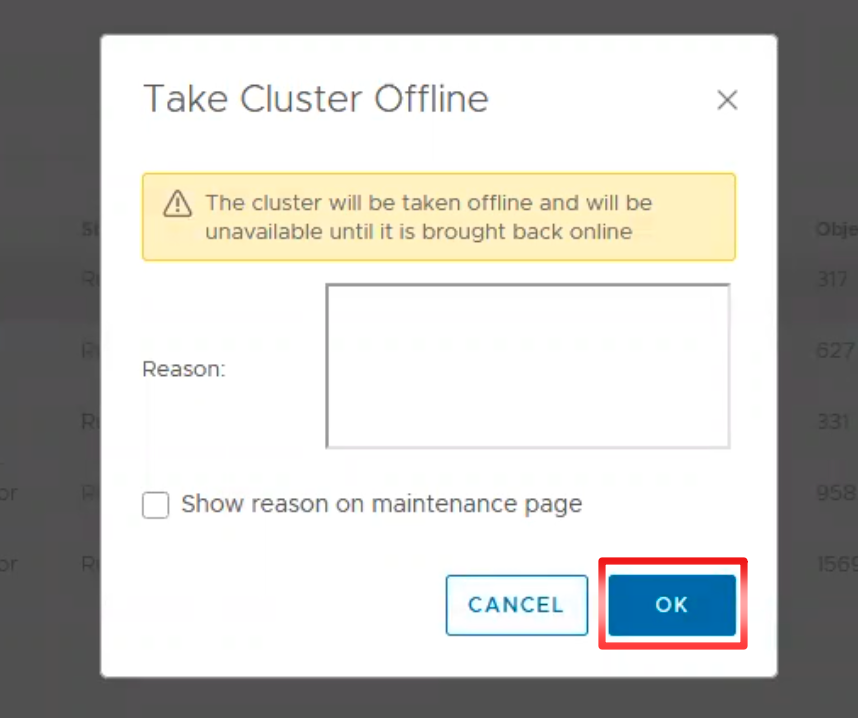

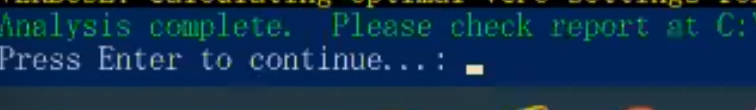

15.Return to SDDC Manager and execute the pre-check once again.

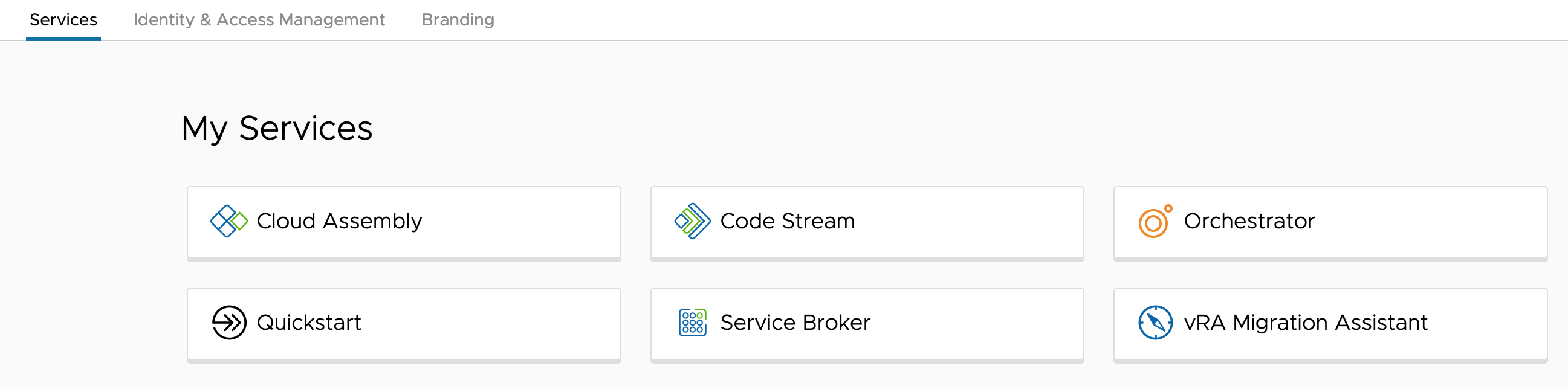

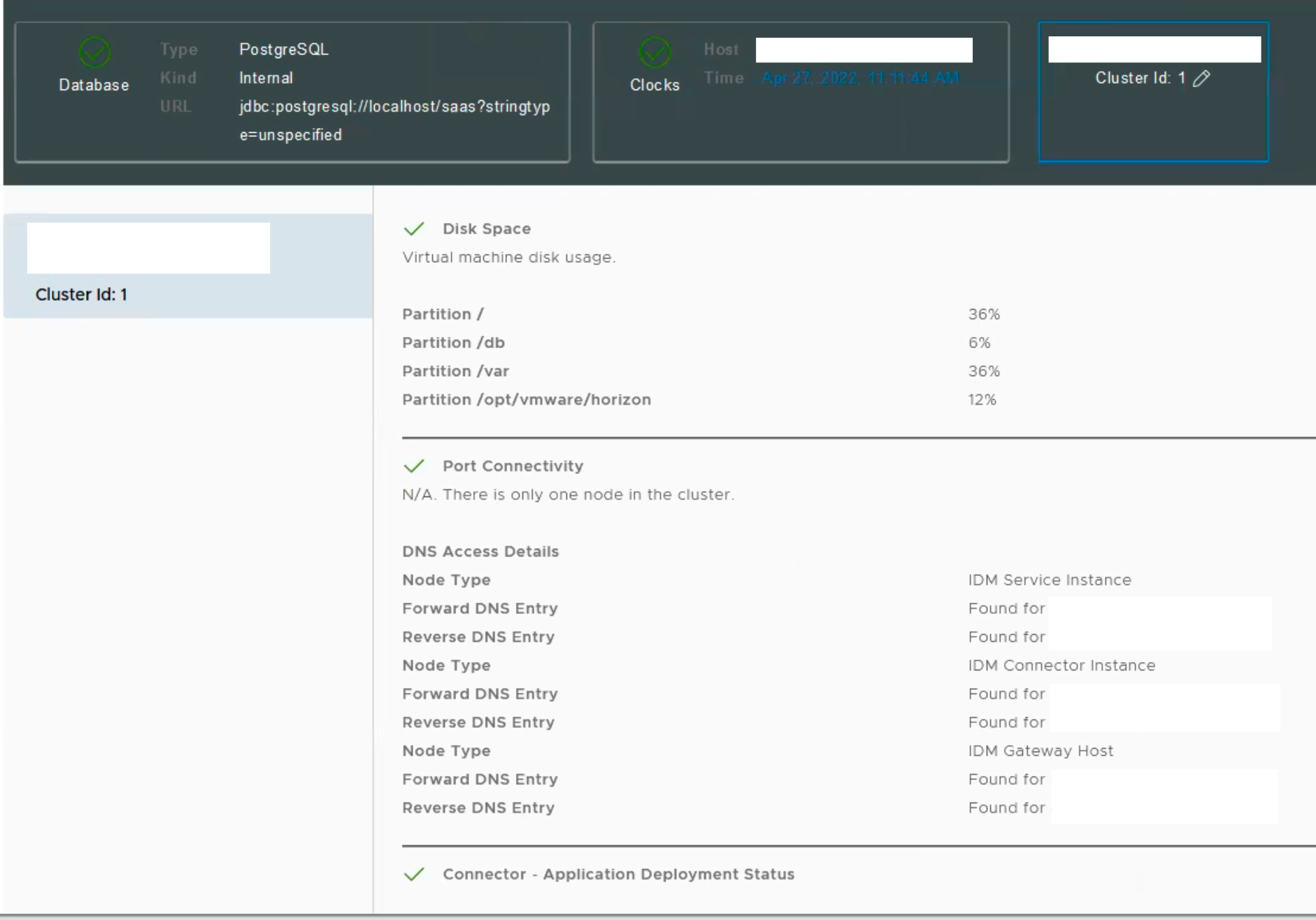

16.SDDC Manager’s components had all succeeded.

Conclusion

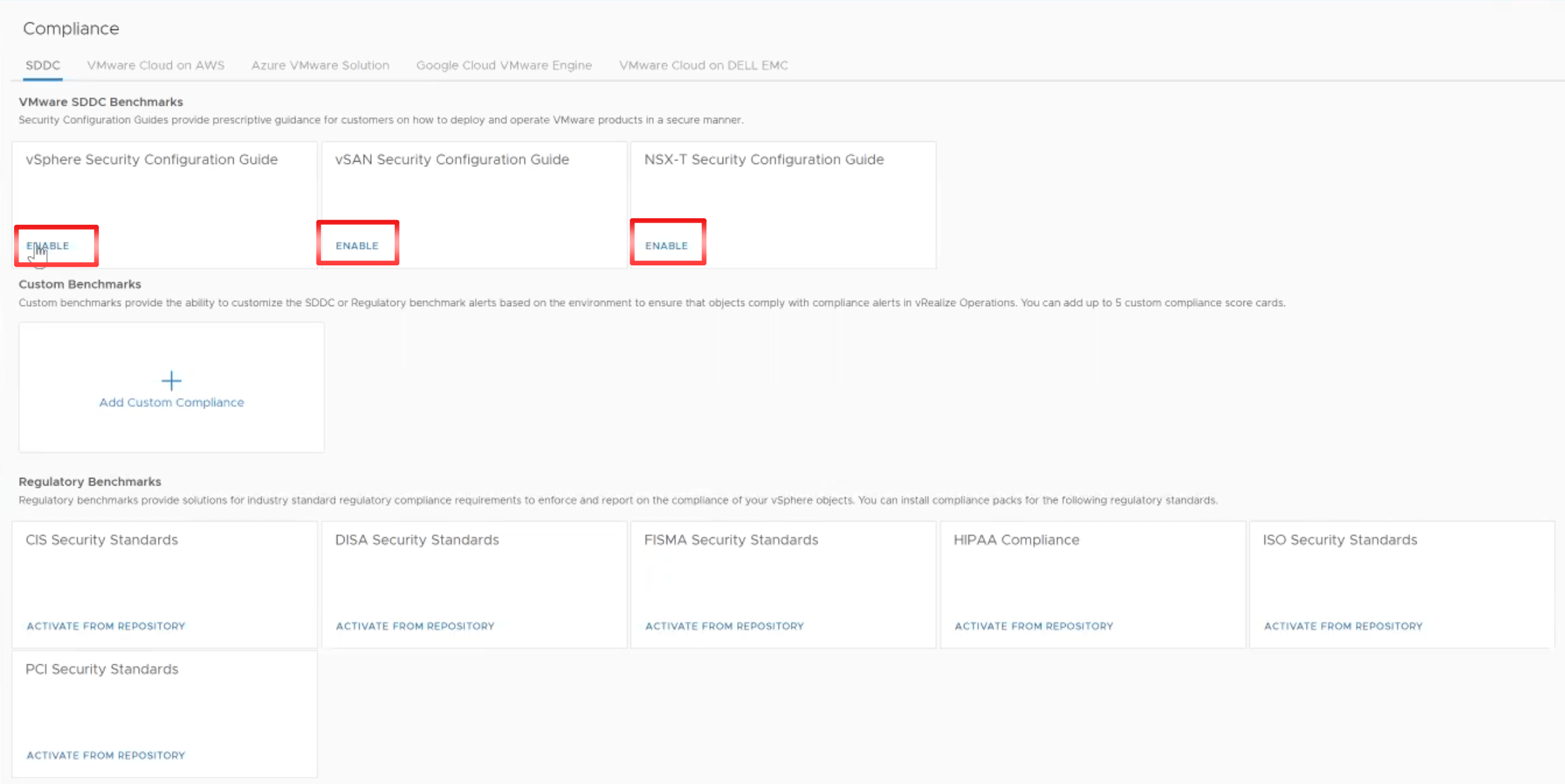

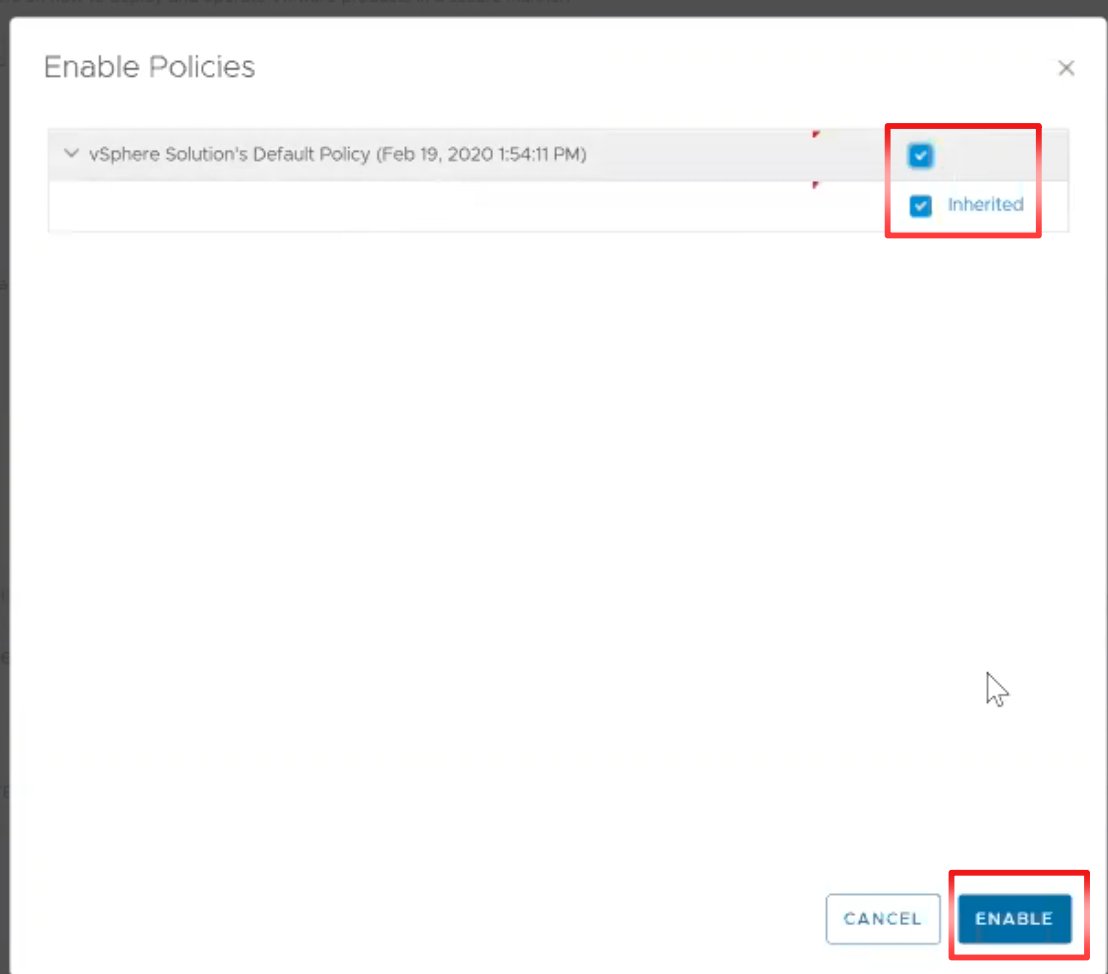

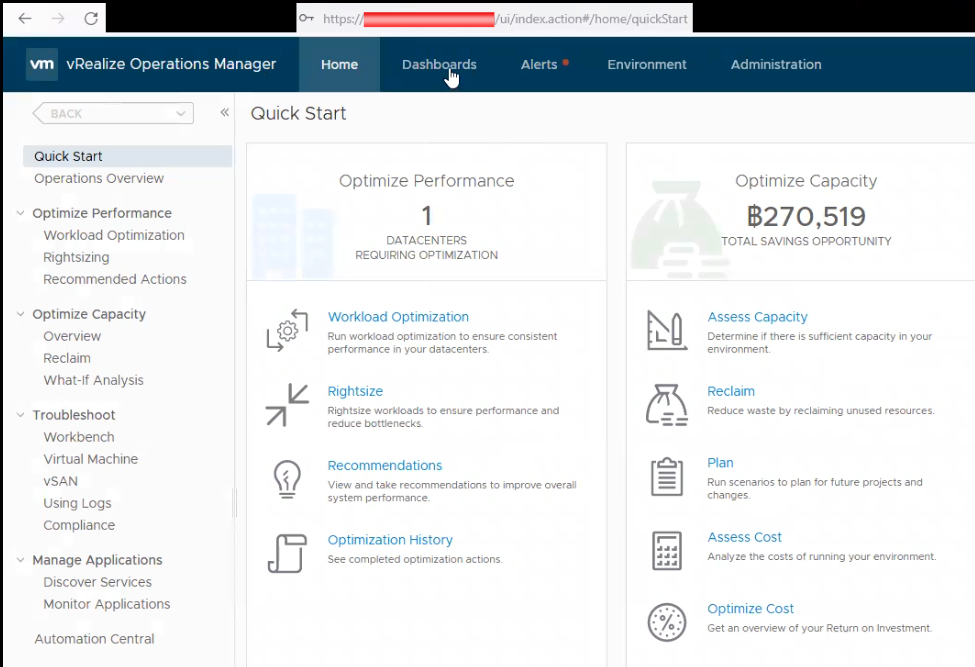

The SDDC Manager UI provides a single point of control for managing and monitoring your VMware Cloud Foundation instance and for provisioning workload domains. Before upgrading VCF, we recommend that you do a pre-check, and if you find any errors or warnings, please resolve them before proceeding with the update.

Reference